Настройка SSO с Okta EnterpriseEnterprise +

Тарифы уровня Enterprise в dbt поддерживают единый вход (Single Sign-On) через Okta (с использованием SAML). В настоящее время поддерживаются следующие возможности:

- SSO, инициируемый IdP

- SSO, инициируемый SP

- Provisioning «just-in-time»

В этом руководстве описан процесс настройки аутентификации в dbt с помощью Okta.

Конфигурация в Okta

Создание нового приложения

Примечание: для выполнения шагов этого руководства вам понадобится доступ администратора к вашей организации Okta.

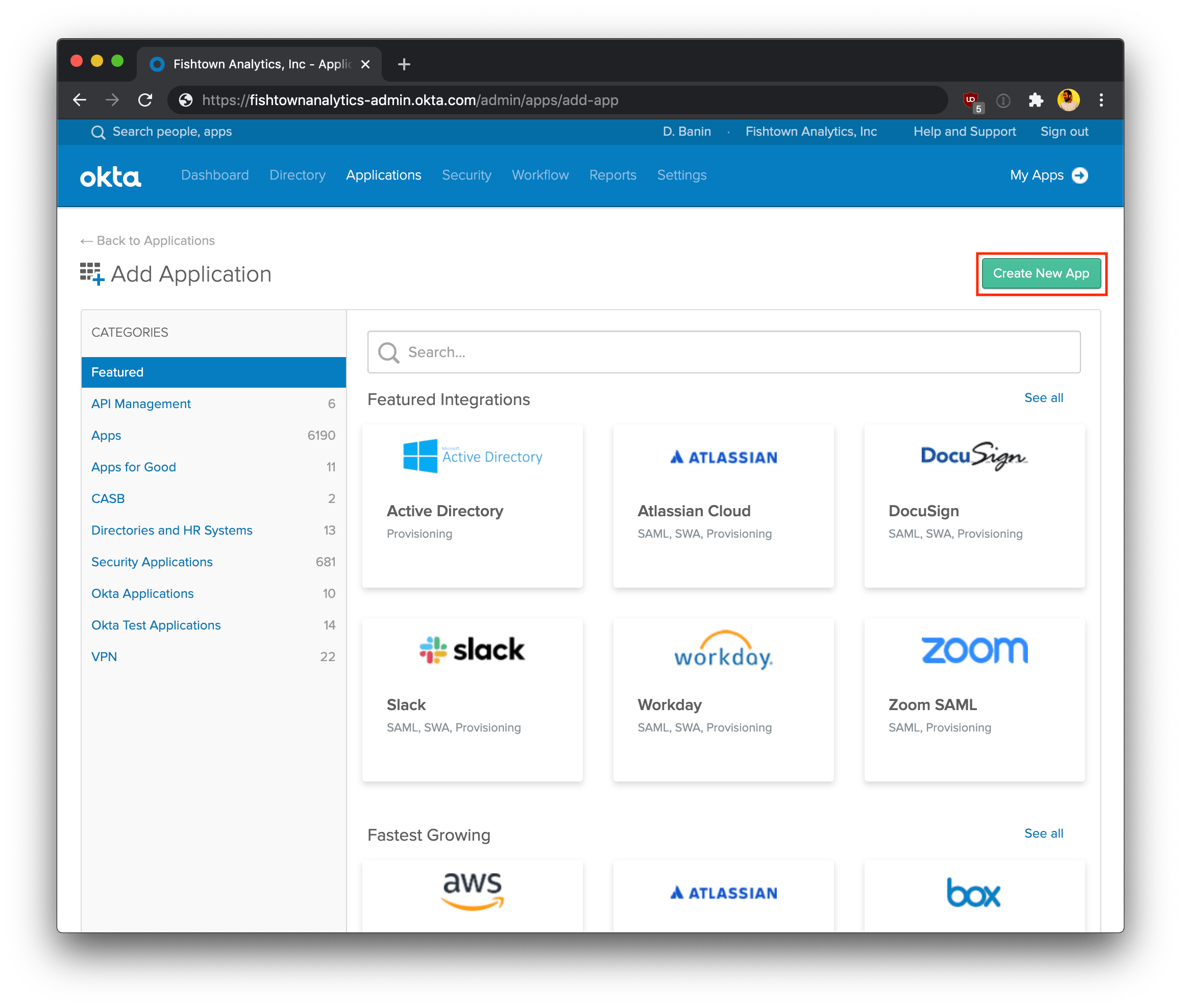

Сначала войдите в свою учетную запись Okta. В панели администратора (Admin dashboard) создайте новое приложение.

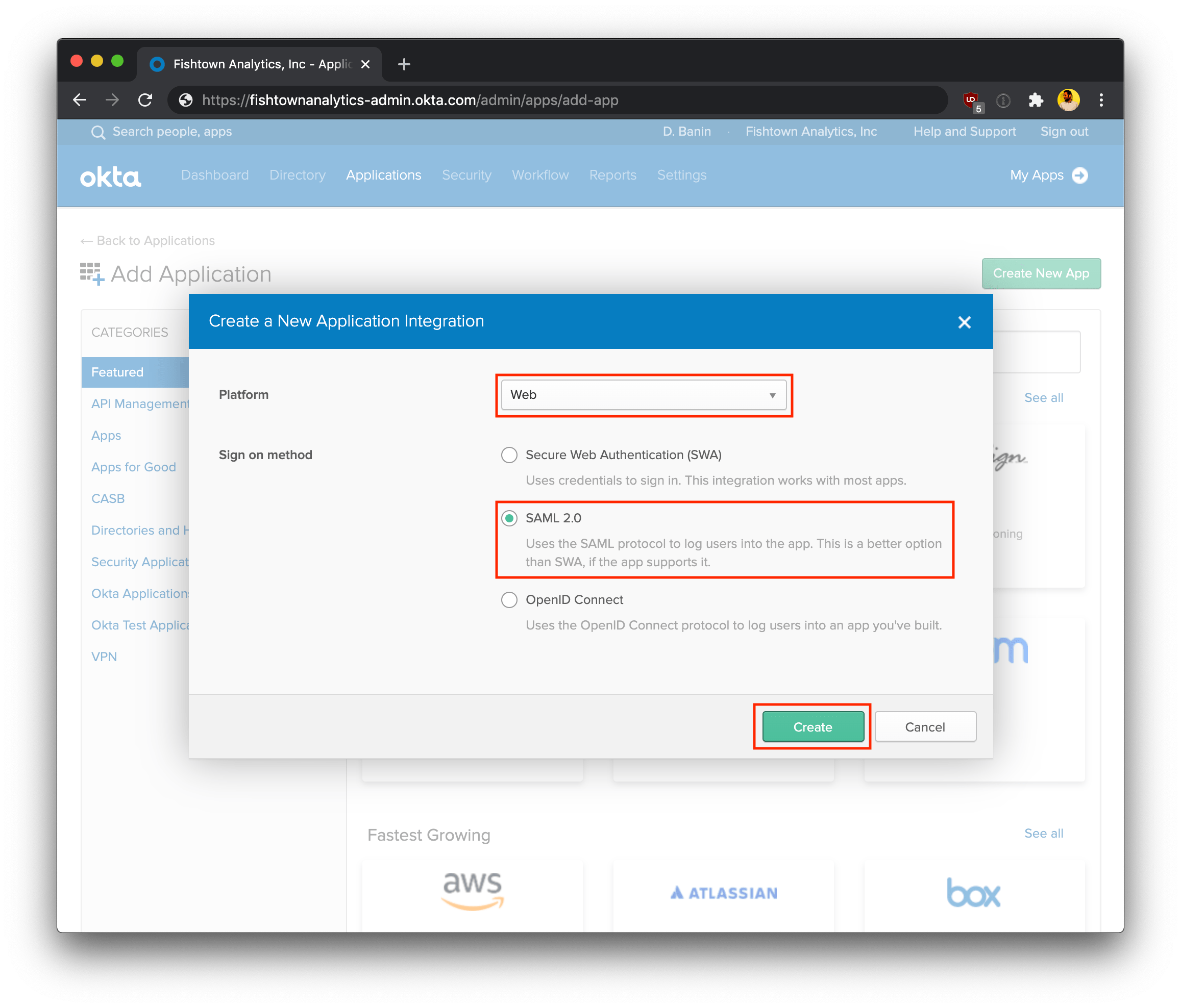

На следующем экране выберите следующие параметры:

- Platform: Web

- Sign on method: SAML 2.0

Нажмите Create, чтобы продолжить процесс настройки.

Настройка приложения Okta

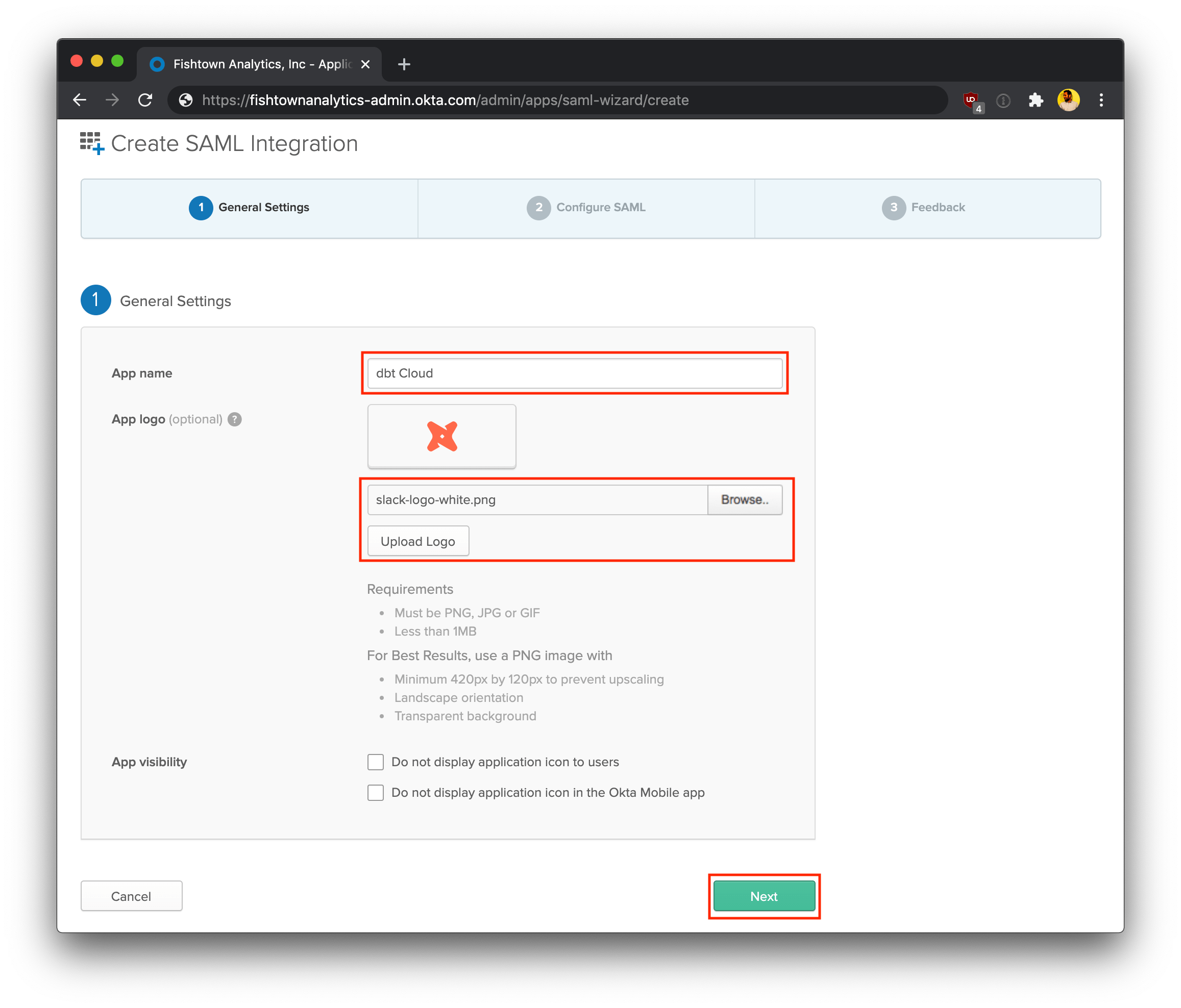

На странице General Settings укажите следующие данные:

- App name: dbt

- App logo (необязательно): при желании вы можете скачать логотип dbt и загрузить его в Okta, чтобы использовать в качестве логотипа приложения.

Нажмите Next, чтобы продолжить.

Настройка SAML

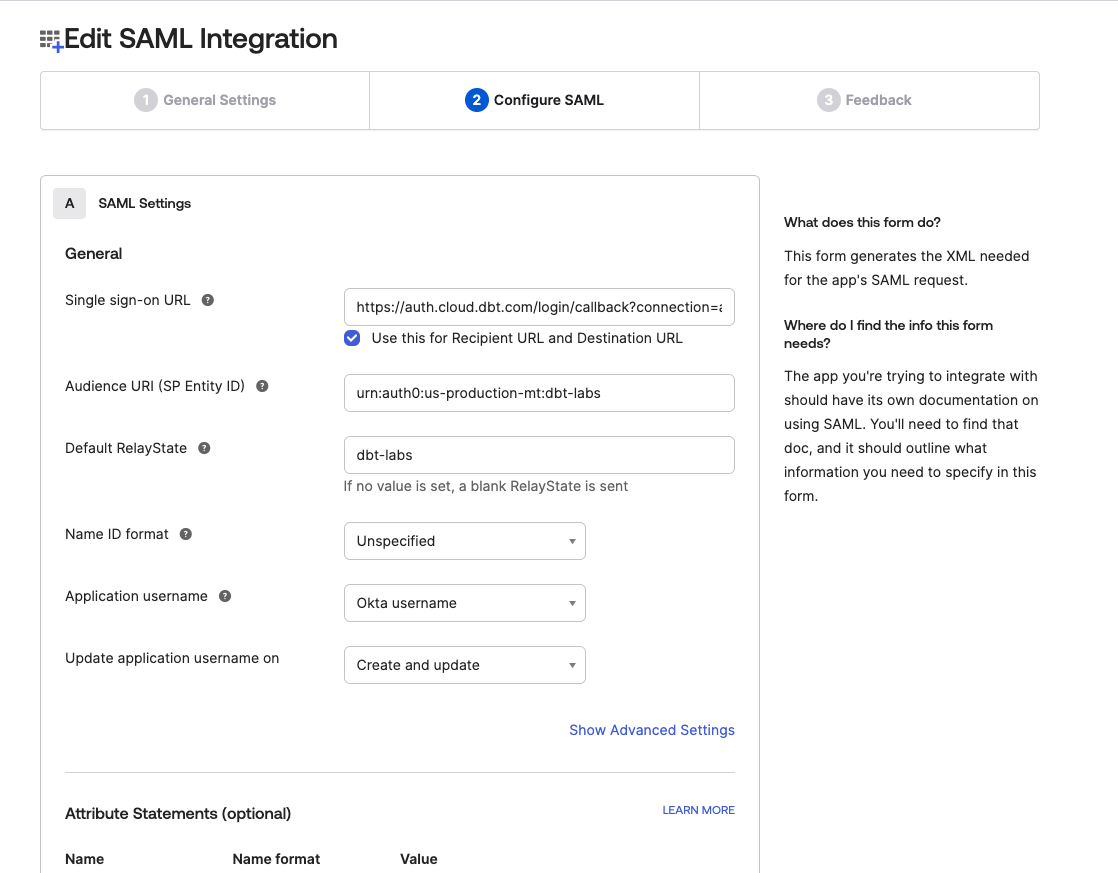

Страница SAML Settings определяет, как Okta и dbt обмениваются данными. Вам нужно использовать подходящий Access URL для вашего региона и тарифного плана.

Чтобы завершить этот раздел, вам понадобится login URL slug. Этот slug управляет URL-адресом, по которому пользователи вашей учетной записи могут входить в приложение. dbt автоматически генерирует login URL slug, и его нельзя изменить. Он содержит только буквы, цифры и дефисы.

Например, login URL slug для dbt Labs может выглядеть примерно так: dbt-labs-afk123.

Login URL slug являются уникальными среди всех учетных записей dbt.

В следующих шагах используются YOUR_AUTH0_URI и YOUR_AUTH0_ENTITYID, которые необходимо заменить на соответствующие Auth0 SSO URI и Auth0 Entity ID для вашего региона.

- Single sign on URL:

https://YOUR_AUTH0_URI/login/callback?connection=<login URL slug> - Audience URI (SP Entity ID):

urn:auth0:<YOUR_AUTH0_ENTITYID>:{login URL slug} - Relay State:

<login URL slug> - Name ID format:

Unspecified - Application username:

Custom/user.getInternalProperty("id") - Update Application username on:

Create and update

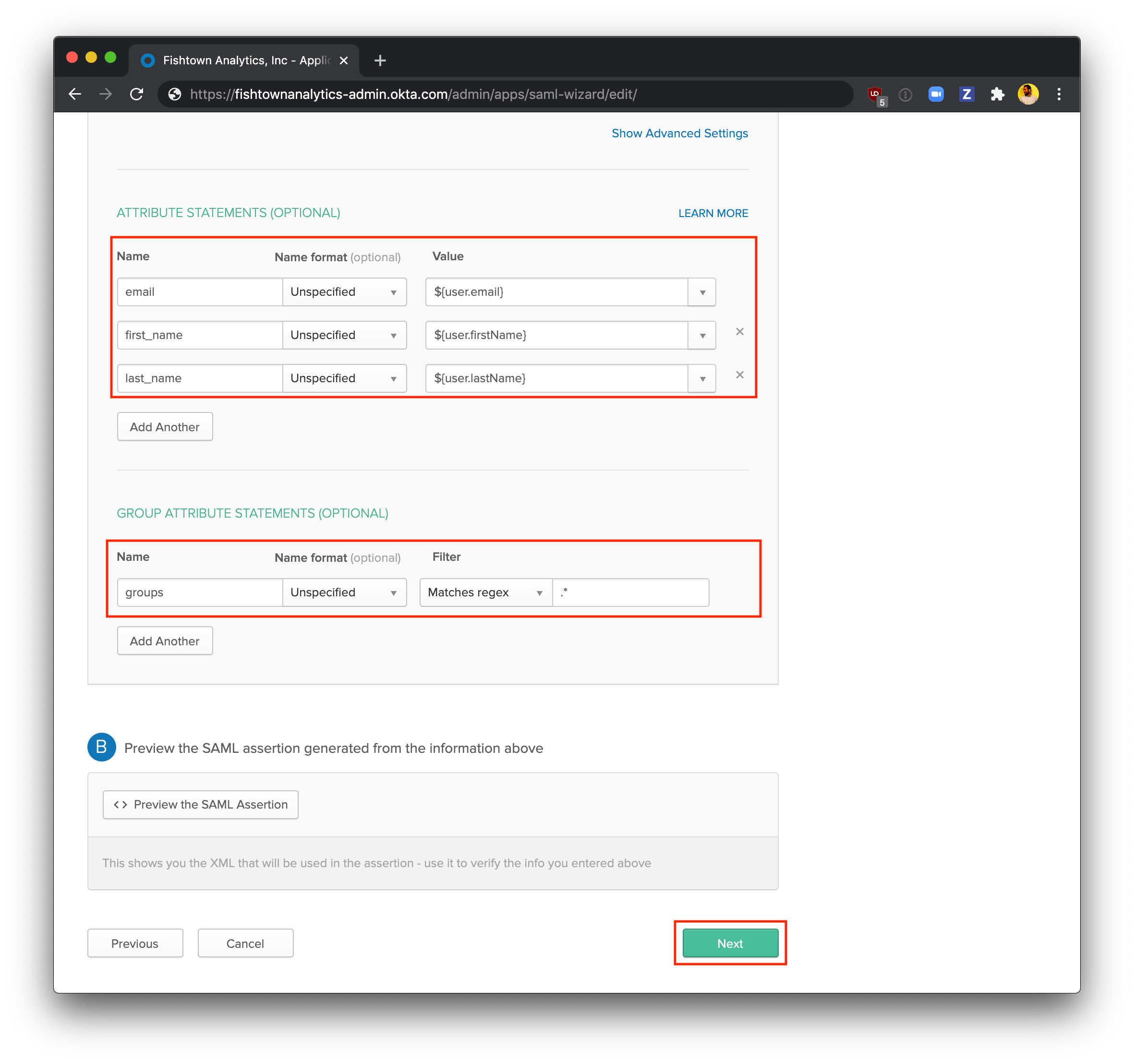

Используйте формы Attribute Statements и Group Attribute Statements, чтобы сопоставить пользовательские и групповые атрибуты Okta вашей организации с форматом, который ожидает dbt.

Ожидаемые User Attribute Statements:

| Loading table... |

Ожидаемые Group Attribute Statements:

| Loading table... |

Примечание: вы можете использовать более строгие условия для Group Attribute Statements, чем показано в примере выше. Например, если все группы dbt в вашей организации начинаются с

DBT_CLOUD_, вы можете использовать фильтр Starts With: DBT_CLOUD_. Okta

возвращает не более 100 групп для каждого пользователя, поэтому если ваши пользователи состоят более чем в 100 группах IdP, вам потребуется использовать более ограничивающий фильтр. Если у вас есть вопросы, пожалуйста, свяжитесь со службой поддержки.

Нажмите Next, чтобы продолжить.

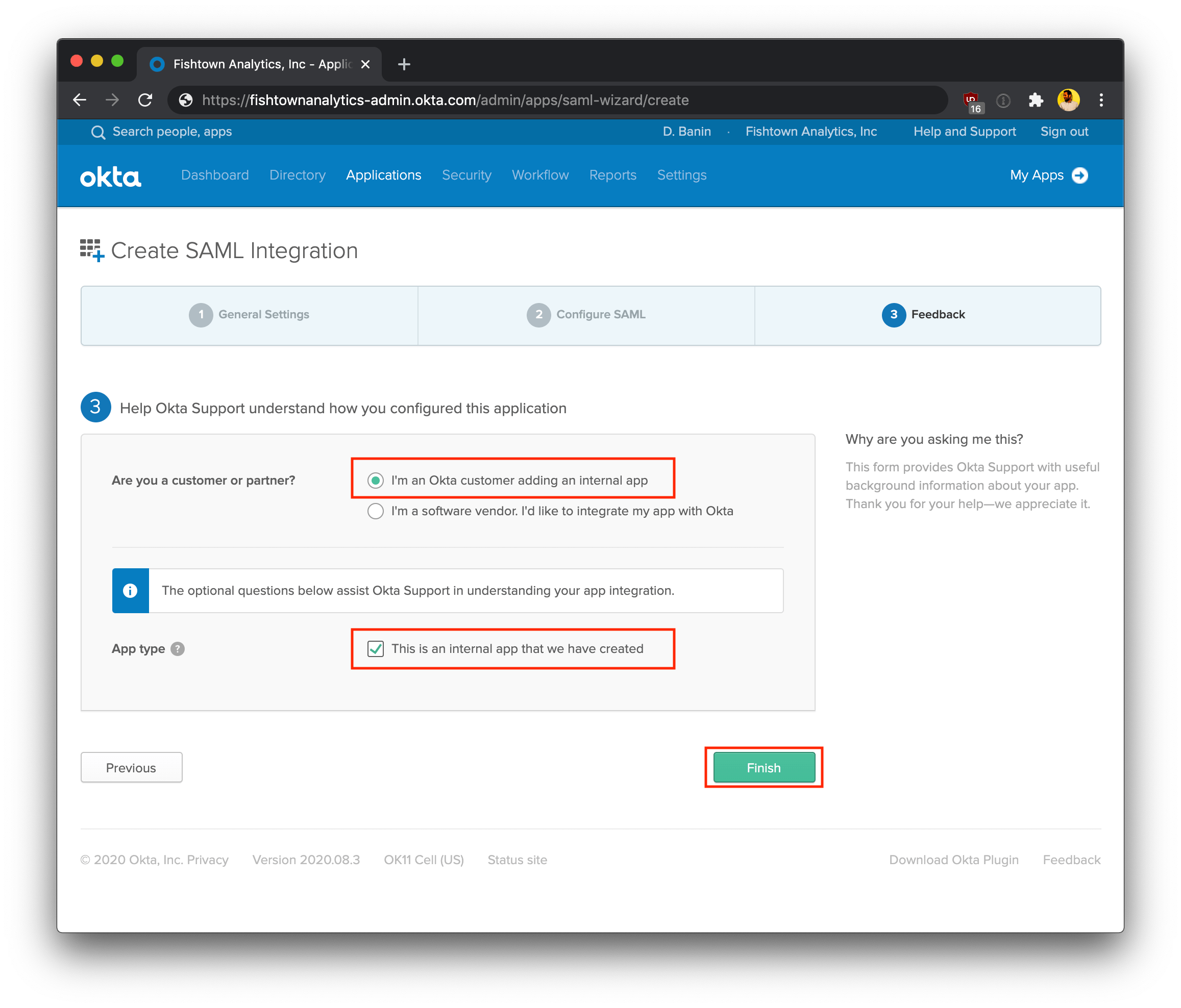

Завершение настройки в Okta

Выберите I'm an Okta customer adding an internal app и затем This is an internal app that we have created. Нажмите Finish, чтобы завершить настройку приложения.

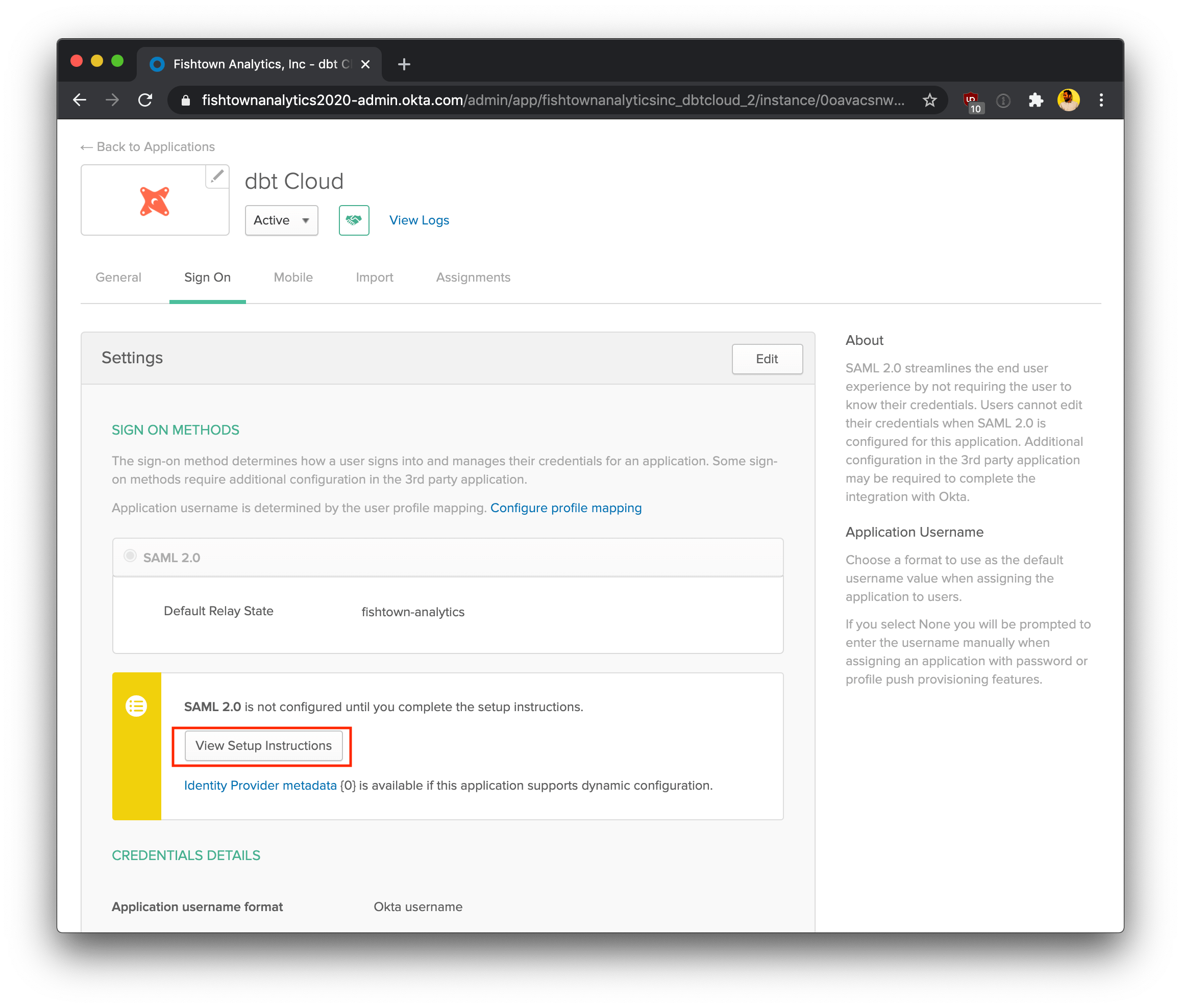

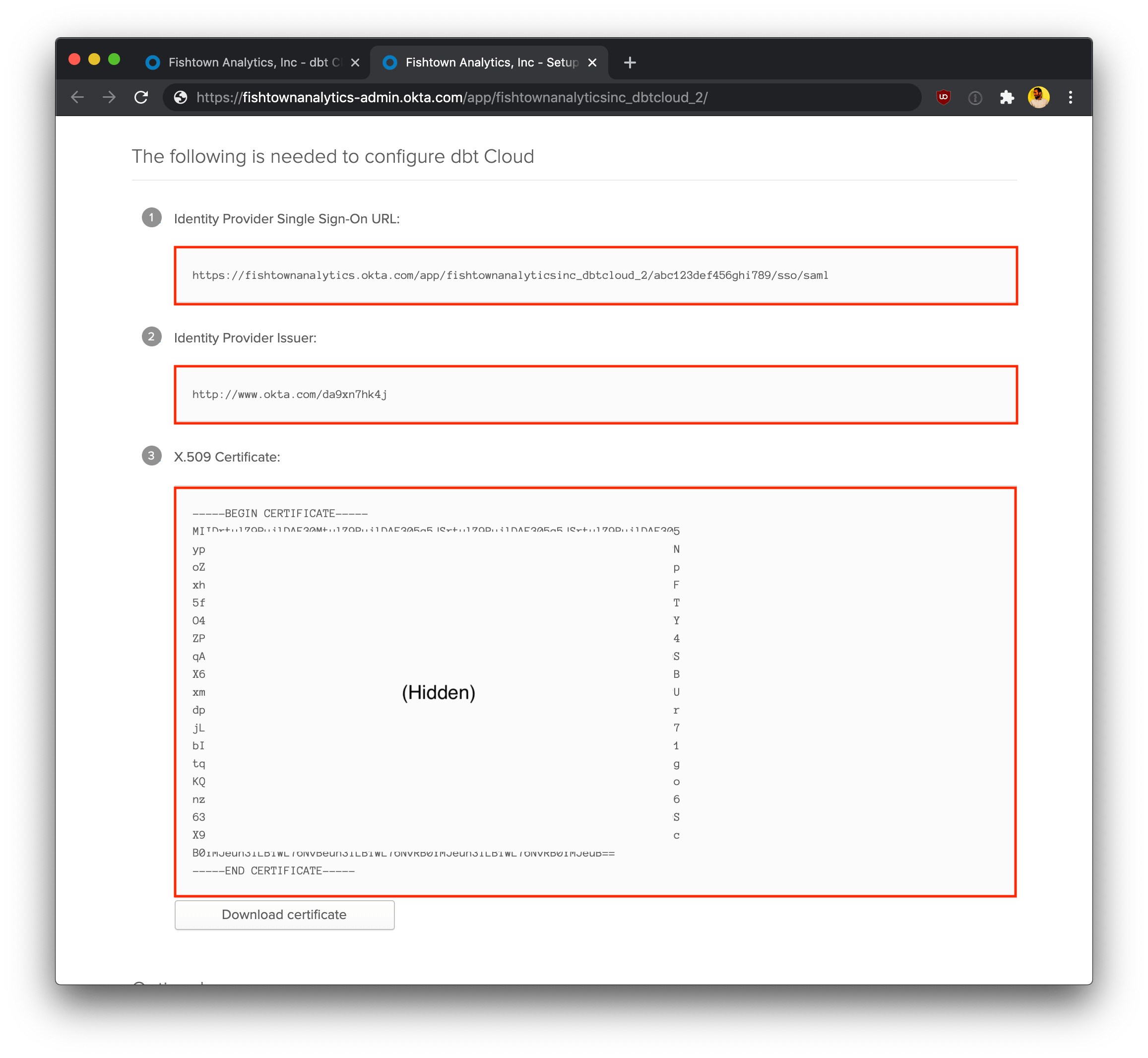

Просмотр инструкций по настройке

На следующей странице нажмите View Setup Instructions. В дальнейших шагах вы будете использовать эти значения в настройках учетной записи dbt, чтобы завершить интеграцию между Okta и dbt.

Конфигурация в dbt

Чтобы завершить настройку, выполните следующие шаги в dbt.

Указание учетных данных

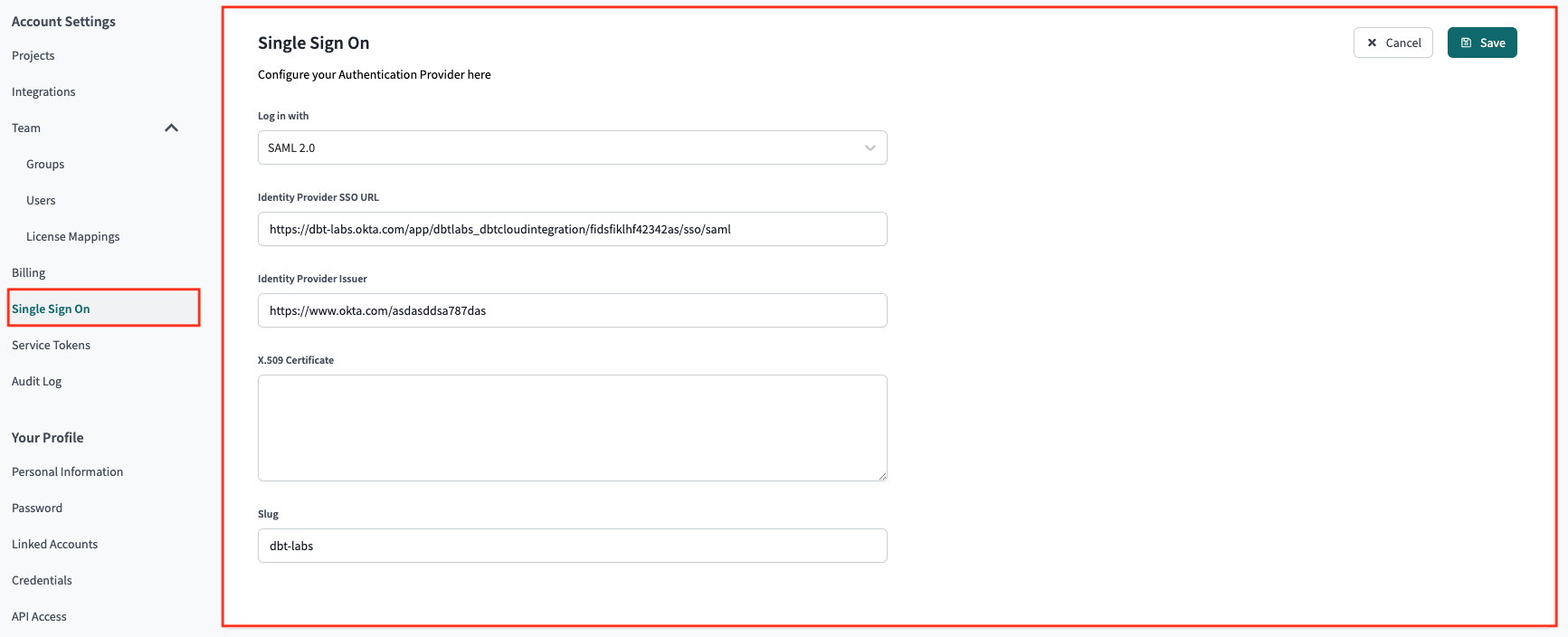

Сначала перейдите на страницу Enterprise > Single Sign On в разделе Account Settings. Затем нажмите кнопку Edit и укажите следующие параметры SSO:

| Loading table... |

- Нажмите Save, чтобы завершить настройку интеграции с Okta. После этого вы сможете перейти по URL, сгенерированному для slug вашей учетной записи, чтобы протестировать вход через Okta. Кроме того, пользователи, добавленные в приложение Okta, смогут входить в dbt напрямую из Okta.

Теперь пользователи могут войти в dbt platform, перейдя по следующему URL. Замените LOGIN-SLUG на значение, использованное на предыдущих шагах, а YOUR_ACCESS_URL — на соответствующий Access URL для вашего региона и тарифного плана:

https://YOUR_ACCESS_URL/enterprise-login/LOGIN-SLUG

Настройка RBAC

Теперь, когда вы завершили настройку SSO с Okta, следующим шагом будет настройка групп RBAC, чтобы завершить конфигурацию управления доступом.