Миграция на Auth0 для SSO EnterpriseEnterprise +

dbt Labs сотрудничает с Auth0, чтобы предоставить расширенные возможности для единого входа (SSO) в dbt. Auth0 — это платформа управления идентификацией и доступом (IAM) с расширенными функциями безопасности, которая будет использоваться в dbt. Эти изменения потребуют определённых действий со стороны клиентов, у которых SSO уже настроен в dbt, и в этом руководстве описаны необходимые шаги для каждого окружения.

Если вы ещё не настроили SSO в dbt, вместо этого обратитесь к нашим руководствам по настройке единого входа для SAML, Okta, Google Workspace или Microsoft Entra ID (formerly Azure AD).

Начало миграции

Функция миграции Auth0 постепенно становится доступной для клиентов, у которых уже включены возможности SSO. Когда опция миграции будет включена для вашей учетной записи, вы увидите SSO Update Required в правой части верхнего меню, рядом с иконкой настроек.

Также вы можете начать процесс вручную: нажмите на имя вашей учетной записи в нижнем левом меню и перейдите в Account settings > Single sign-on. Нажмите кнопку Begin Migration, чтобы начать.

Не используйте vanity URL при настройке параметров SSO. Необходимо использовать универсальный URL, указанный в настройках SSO для вашей среды. Например, если ваш vanity URL — cloud.MY_COMPANY.getdbt.com, в качестве <YOUR_AUTH0_URI> нужно указать auth.cloud.getdbt.com.

В настройках SSO есть два поля, которые понадобятся вам для миграции:

- Single sign-on URL: будет иметь формат URL для входа

https://<YOUR_AUTH0_URI>/login/callback?connection=<SLUG> - Audience URI (SP Entity ID): будет иметь формат

urn:auth0:<YOUR_AUTH0_ENTITYID>:<SLUG>

После того как вы выберете начало процесса миграции, дальнейшие шаги будут зависеть от настроенного провайдера идентификации. Вы можете сразу перейти к разделу, который соответствует вашей среде. Эти шаги применимы только для клиентов, проходящих миграцию; для новых конфигураций используются существующие инструкции по настройке.

SAML 2.0

Пользователи SAML 2.0 должны обновить несколько полей в конфигурации приложения SSO, чтобы они соответствовали новому URL и URI Auth0. Вы можете сделать это, отредактировав существующие настройки приложения SSO или создав новое для учета настроек Auth0. Один подход не является априори лучше другого, поэтому вы можете выбрать тот, который лучше всего подходит для вашей организации.

SAML 2.0 и Okta

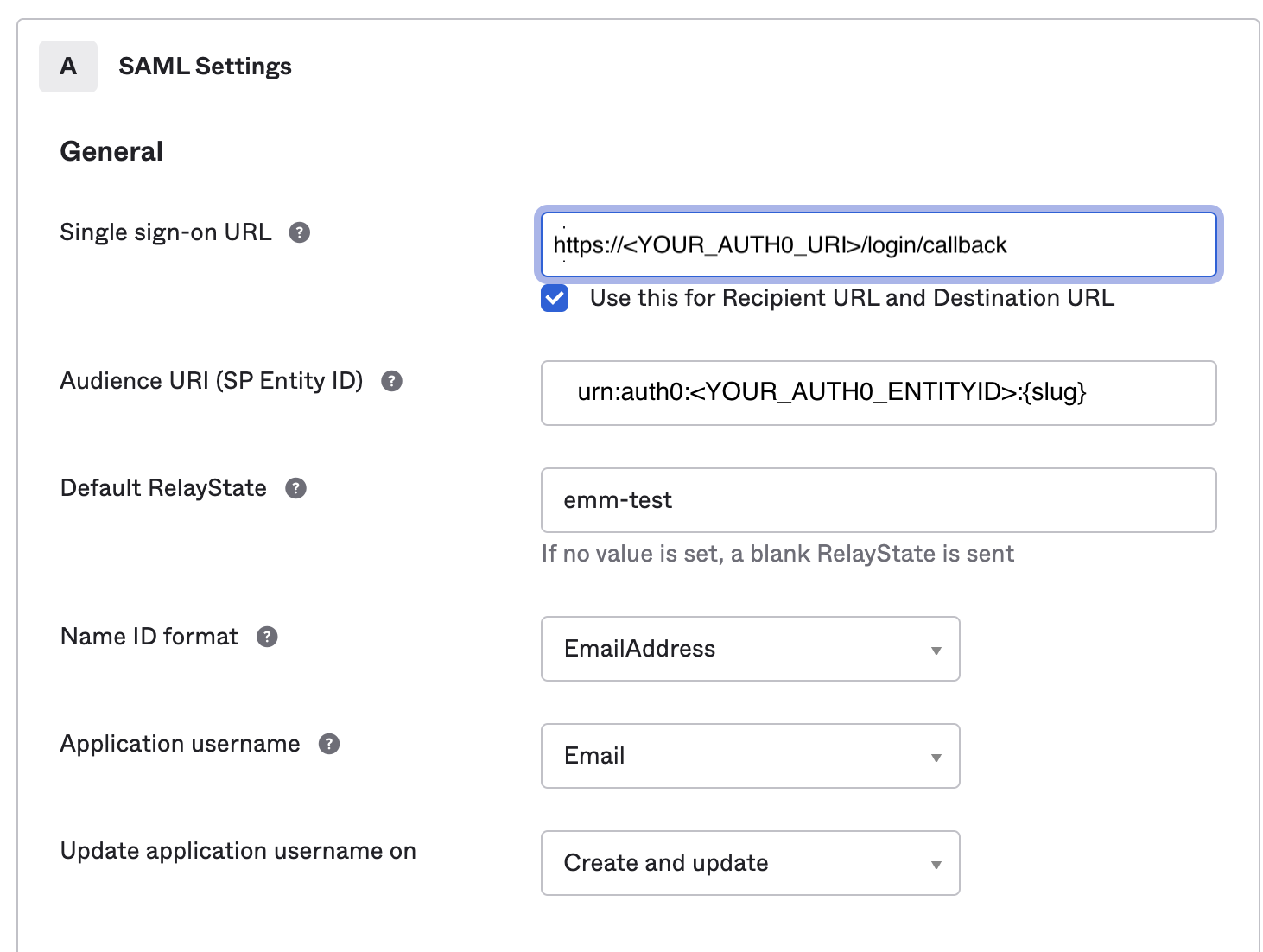

Поля Okta, которые будут обновлены:

- Single sign-on URL —

https://<YOUR_AUTH0_URI>/login/callback?connection=<SLUG> - Audience URI (SP Entity ID) —

urn:auth0:<YOUR_AUTH0_ENTITYID>:<SLUG>

Ниже приведены примерные шаги по обновлению настроек. Вам необходимо выполнить все из них, чтобы обеспечить бесперебойный доступ к dbt, а также рекомендуется координировать эти изменения с администратором вашего провайдера удостоверений.

- Замените

<SLUG>на slug URL входа вашей учётной записи.

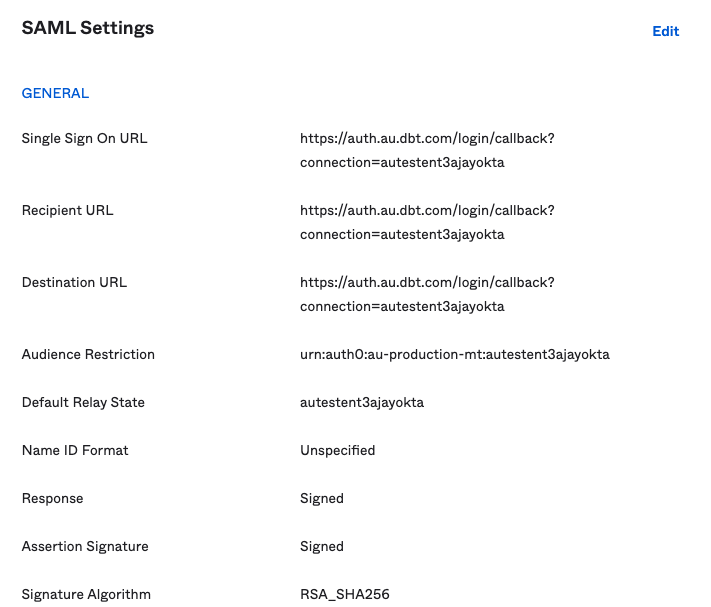

Вот пример обновленной настройки SAML 2.0 в Okta.

- Сохраните конфигурацию, и ваши настройки SAML будут выглядеть примерно так:

-

Переключите параметр

Enable new SSO authentication, чтобы убедиться, что трафик маршрутизируется корректно. Миграция на новый механизм SSO является окончательной и не может быть отменена. -

Сохраните настройки и протестируйте новую конфигурацию, используя URL для входа SSO, предоставленный на странице настроек.

SAML 2.0 and Entra ID

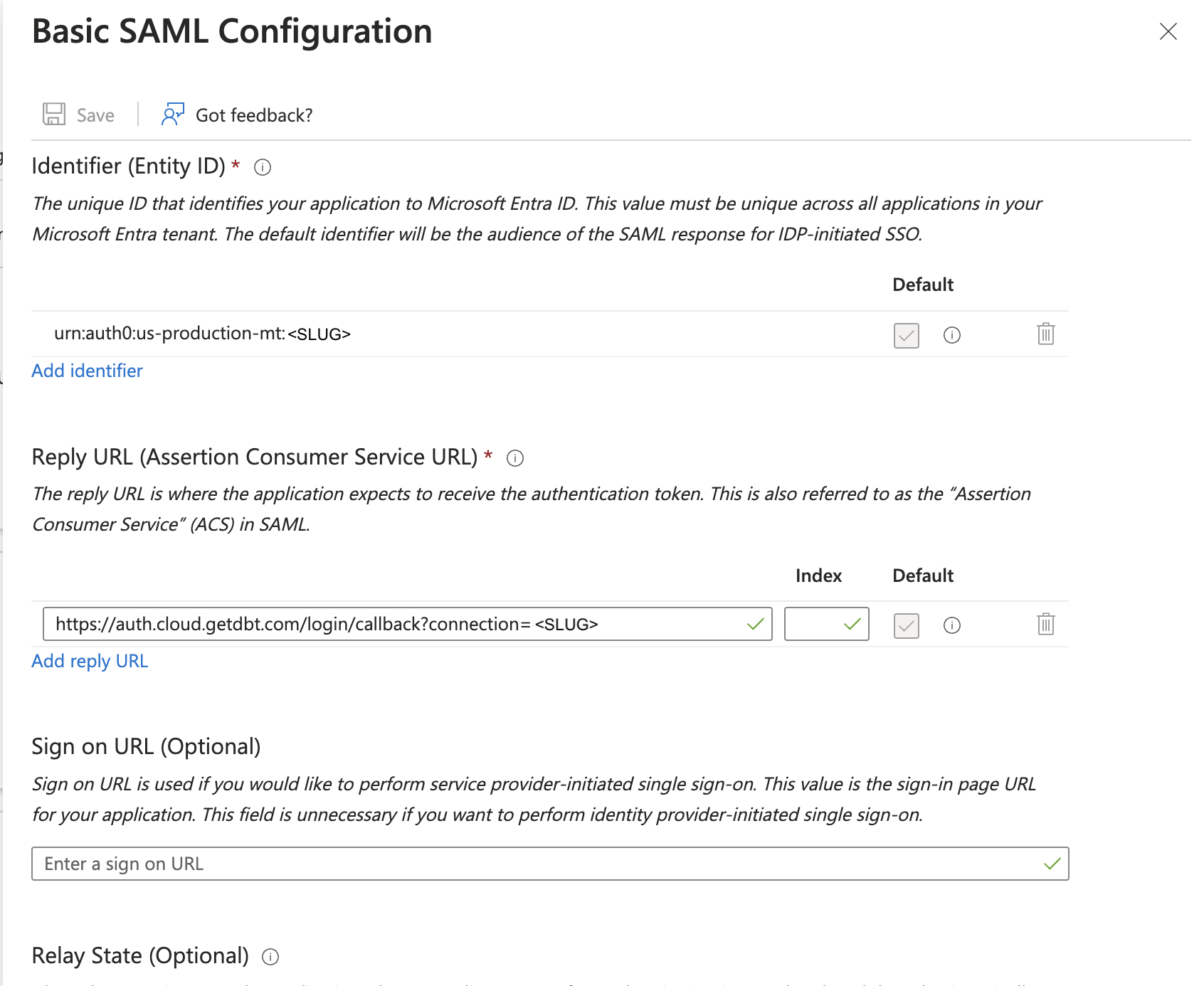

Поля Entra ID, которые будут обновлены:

- Single sign-on URL —

https://<YOUR_AUTH0_URI>/login/callback?connection=<SLUG> - Audience URI (SP Entity ID) —

urn:auth0:<YOUR_AUTH0_ENTITYID>:<SLUG>

Новые значения для этих полей можно найти в dbt, перейдя в Account settting --> Single sign-on.

-

Замените

<SLUG>на слаг URL входа вашей организации. -

Найдите ваше SAML2.0‑приложение dbt в разделе Enterprise applications в Azure. Нажмите Single sign-on в меню слева.

-

Отредактируйте плитку Basic SAML configuration и введите значения из вашей учетной записи:

- Entra ID Identifier (Entity ID) = dbt Audience URI (SP Entity ID)

- Entra ID Reply URL (Assertion Consumer Service URL) = dbt Single sign-on URL

-

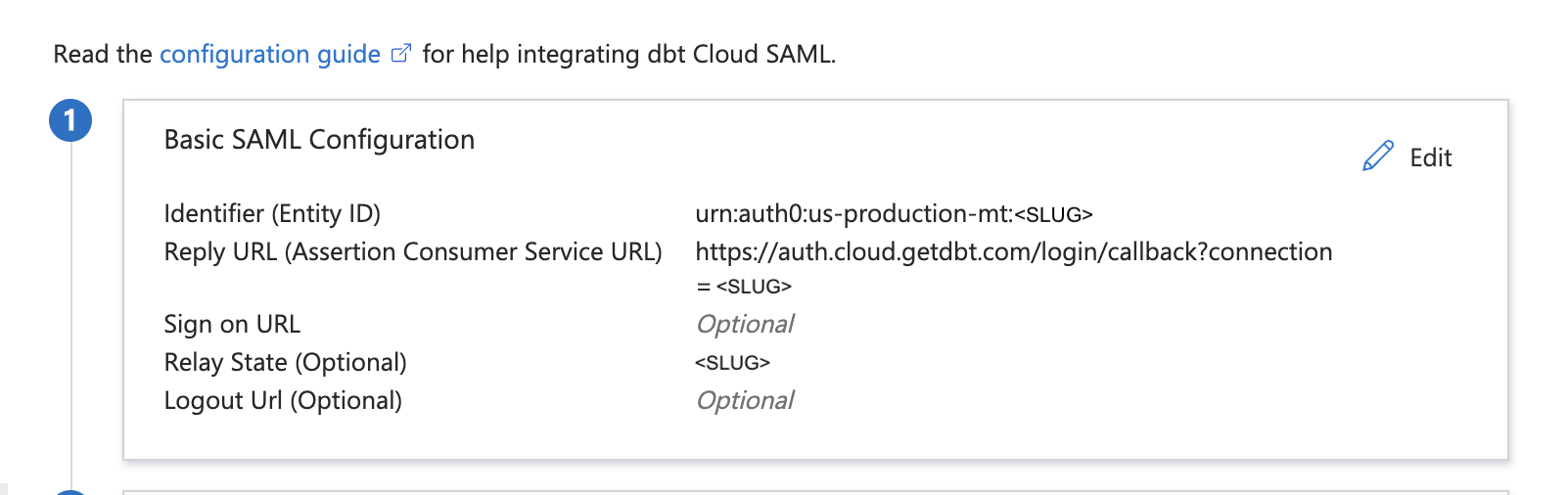

Сохраните поля, и завершенная конфигурация будет выглядеть примерно так:

-

Включите параметр

Enable new SSO authentication, чтобы обеспечить корректную маршрутизацию трафика. Новое действие миграции SSO является окончательным и не может быть отменено. -

Сохраните настройки и протестируйте новую конфигурацию, используя URL входа SSO, указанный на странице настроек.

Microsoft Entra ID

Microsoft Entra ID admins using OpenID Connect (ODIC) will need to make a slight adjustment to the existing authentication app in the Azure portal. This migration does not require that the entire app be deleted or recreated; you can edit the existing app. Start by opening the Azure portal and navigating to the Microsoft Entra ID overview.

Ниже приведены шаги по обновлению. Вы должны выполнить все из них, чтобы обеспечить бесперебойный доступ к dbt, и при внесении этих изменений следует координировать действия с администратором вашего провайдера удостоверений.

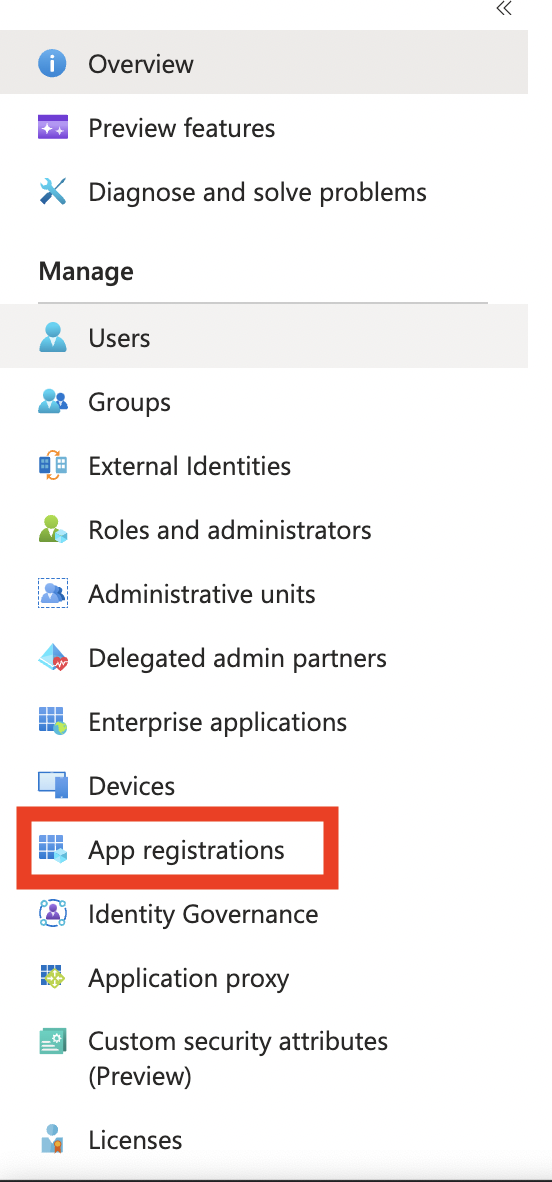

- Нажмите App Registrations в меню слева.

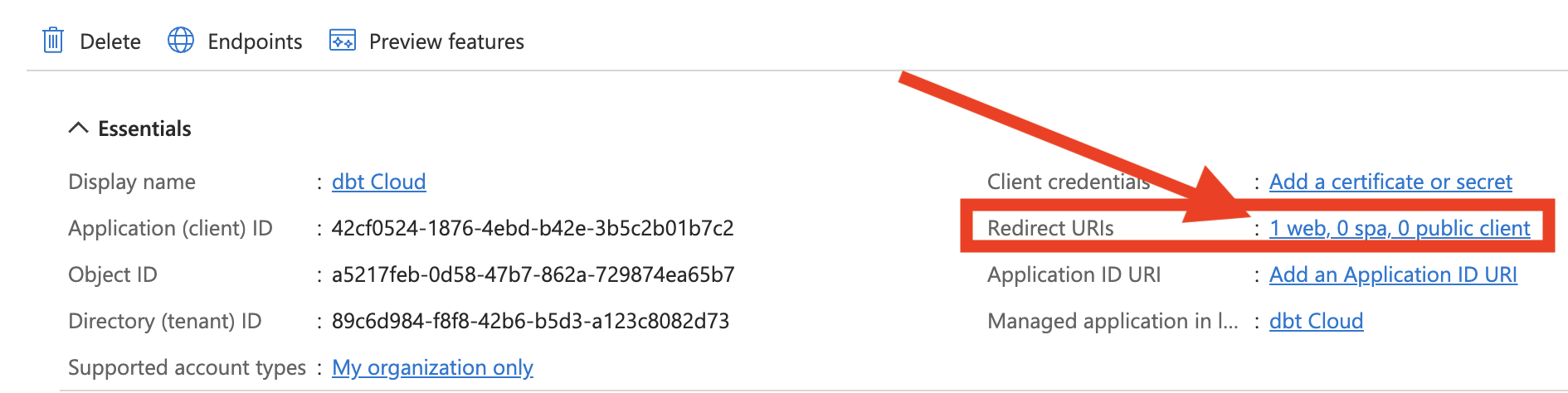

- Выберите соответствующее приложение dbt (название может отличаться) из списка. На странице обзора приложения нажмите на гиперссылку рядом с Redirect URI

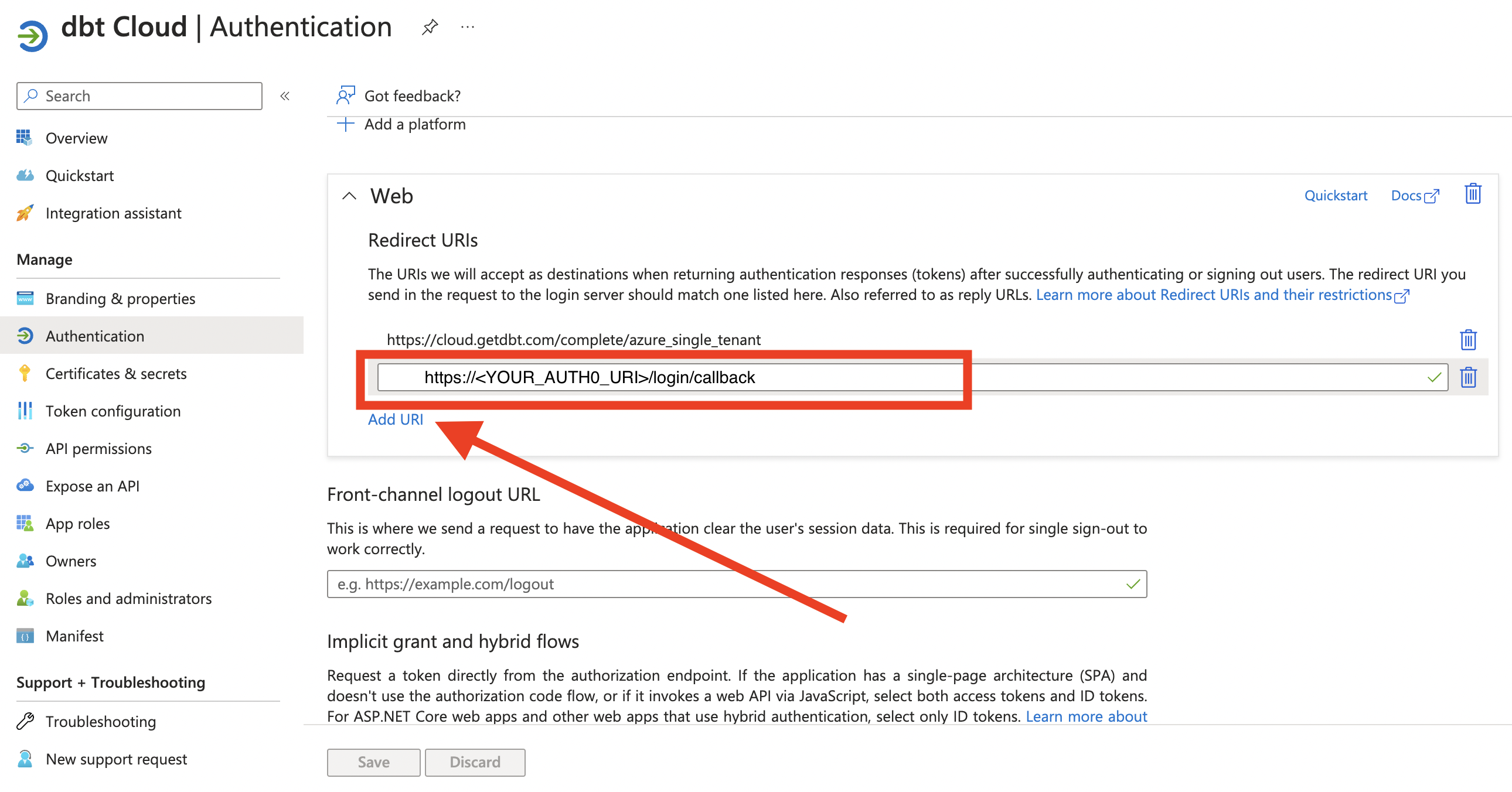

- В панели Web с Redirect URIs нажмите Add URI и введите соответствующий

https://<YOUR_AUTH0_URI>/login/callback. Сохраните настройки и убедитесь, что он учтен в обновленном обзоре приложения.

- Перейдите в среду dbt и откройте Account Settings. Нажмите пункт Single Sign-on в меню слева и выберите Edit в правой части панели SSO. Поле domain — это домен, который ваша организация использует для входа в Microsoft Entra ID. Включите параметр Enable New SSO Authentication и нажмите Save. После включения этого параметра его нельзя будет отключить.

Вы должны завершить авторизацию домена до того, как включите Enable New SSO Authentication, иначе миграция не будет успешно завершена.

Google Workspace

Администраторам Google Workspace, обновляющим свои SSO API с URL Auth0, не придется делать много, если это существующая настройка. Это можно сделать как новый проект или отредактировав существующую настройку SSO. Дополнительные области не требуются, так как это миграция из существующей настройки. Все области были определены во время первоначальной конфигурации.

Ниже приведены шаги, которые необходимо выполнить. Вы должны выполнить все из них, чтобы обеспечить бесперебойный доступ к dbt, и при внесении этих изменений вам следует координировать действия с администратором вашего провайдера удостоверений.

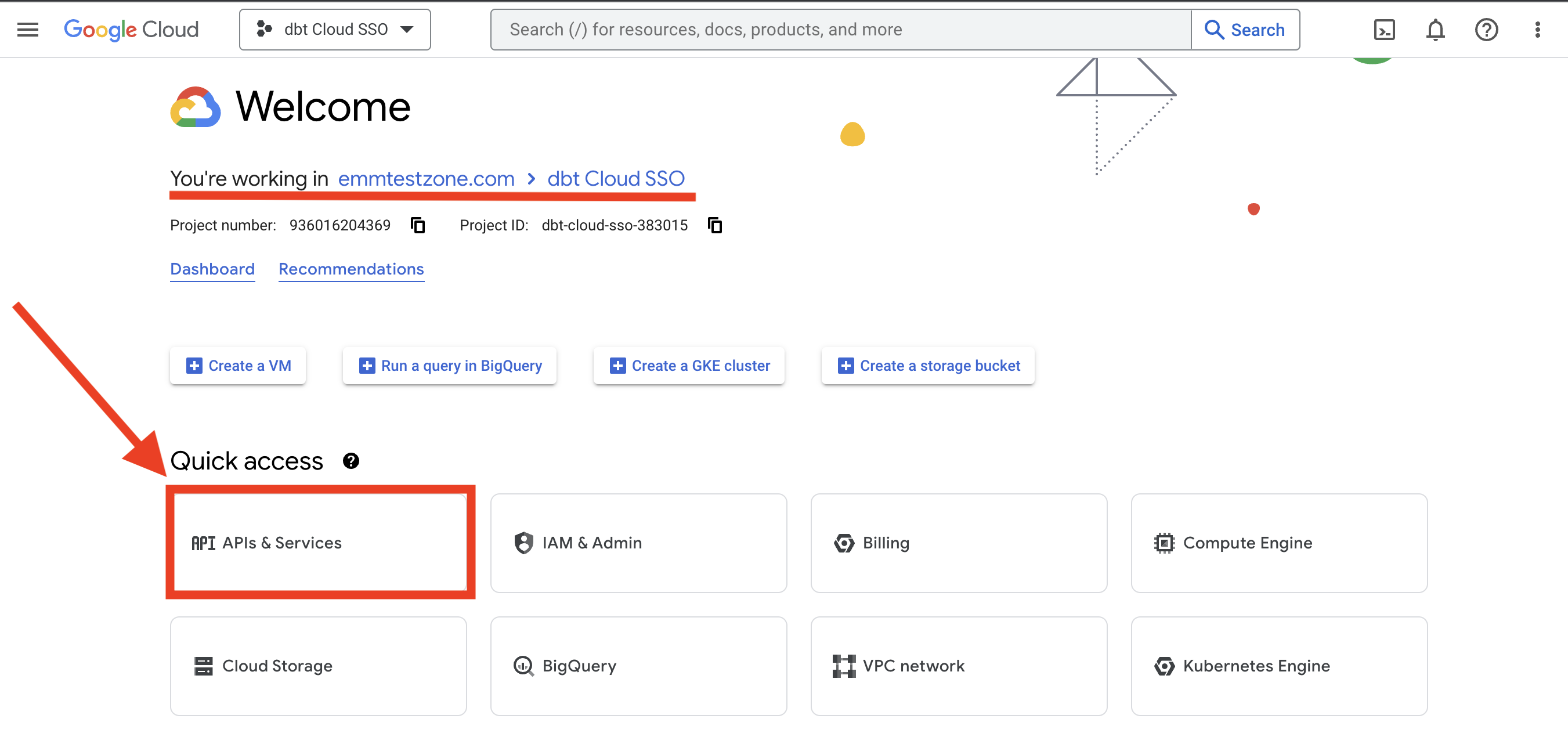

- Откройте Google Cloud console и выберите проект с настройками единого входа (SSO) для dbt. На странице проекта в разделе Quick Access выберите APIs and Services.

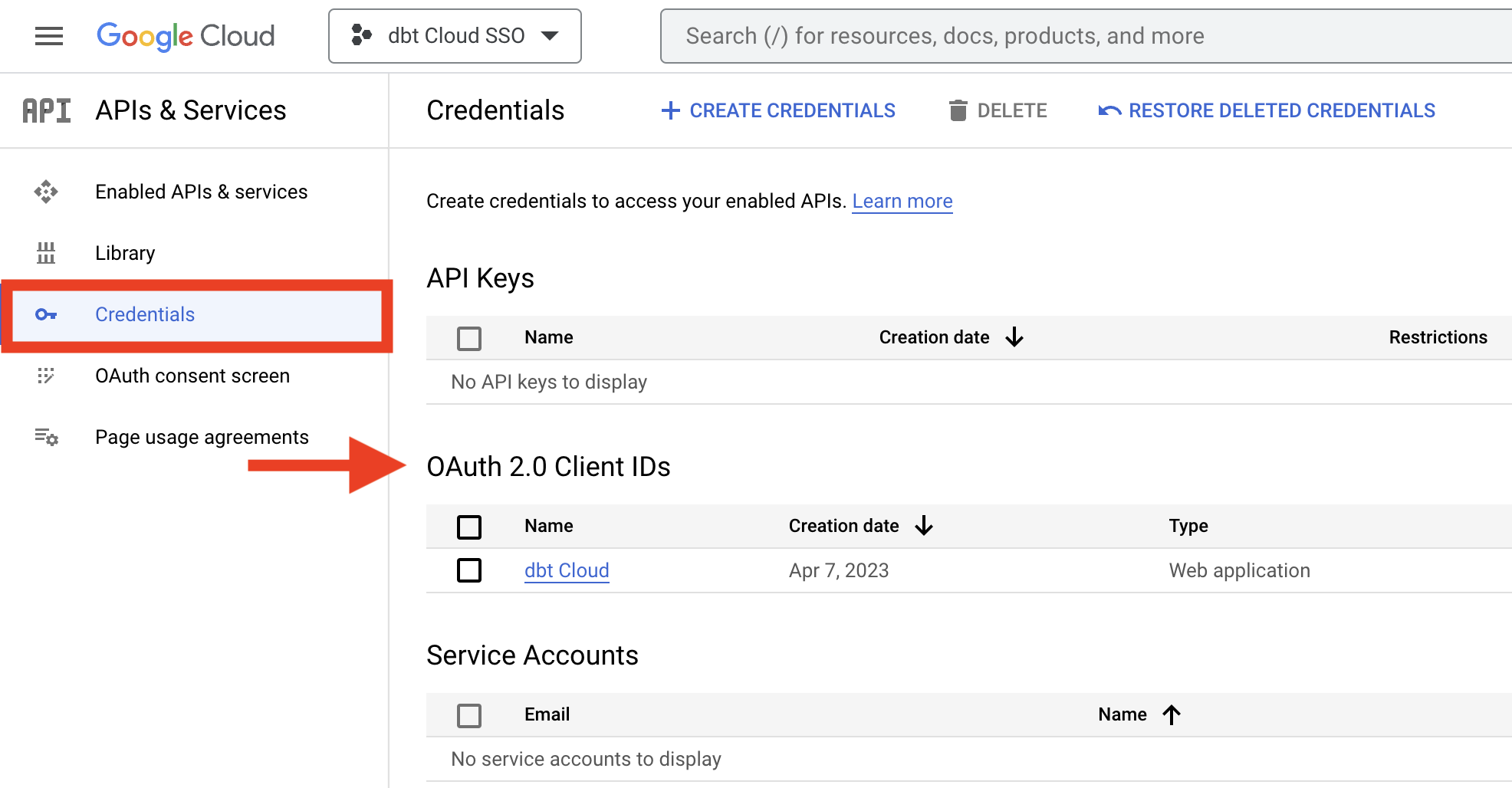

- Нажмите Учетные данные в левой панели и выберите соответствующее имя из OAuth 2.0 Client IDs

- В окне Client ID for Web application найдите поле Authorized Redirect URIs и нажмите Add URI, затем введите

https://<YOUR_AUTH0_URI>/login/callback.

Нажмите Сохранить, когда закончите.

- Для выполнения этих шагов в dbt вам понадобится пользователь с правами администратора Google Workspace. В dbt перейдите в Account Settings, нажмите Single Sign-on, а затем нажмите Edit в правой части панели SSO. Включите опцию Enable New SSO Authentication и нажмите Save. Это действие вызовет окно авторизации Google, в котором потребуются учетные данные администратора. Действие по миграции является окончательным и не может быть отменено. После успешного прохождения аутентификации протестируйте новую конфигурацию, используя URL для входа через SSO, указанный на странице настроек.

Вы должны завершить авторизацию домена до того, как переключите Enable New SSO Authentication, иначе миграция не будет успешно завершена.