Настройка SSO с Microsoft Entra ID EnterpriseEnterprise +

Планы уровня dbt Enterprise поддерживают единый вход (single sign-on, SSO) через Microsoft Entra ID (ранее Azure AD). Вам понадобятся права на создание и управление новым приложением Entra ID. В настоящее время поддерживаются следующие возможности:

- SSO, инициируемый IdP

- SSO, инициируемый SP

- Just-in-time provisioning

Конфигурация

dbt поддерживает как однопользовательские (single-tenant), так и многопользовательские (multi-tenant) подключения SSO Microsoft Entra ID (ранее Azure AD). Для большинства Enterprise-сценариев рекомендуется использовать однопользовательский вариант при создании приложения Microsoft Entra ID.

Создание приложения

Войдите в портал Azure вашей организации. На странице Microsoft Entra ID необходимо выбрать соответствующий каталог, а затем зарегистрировать новое приложение.

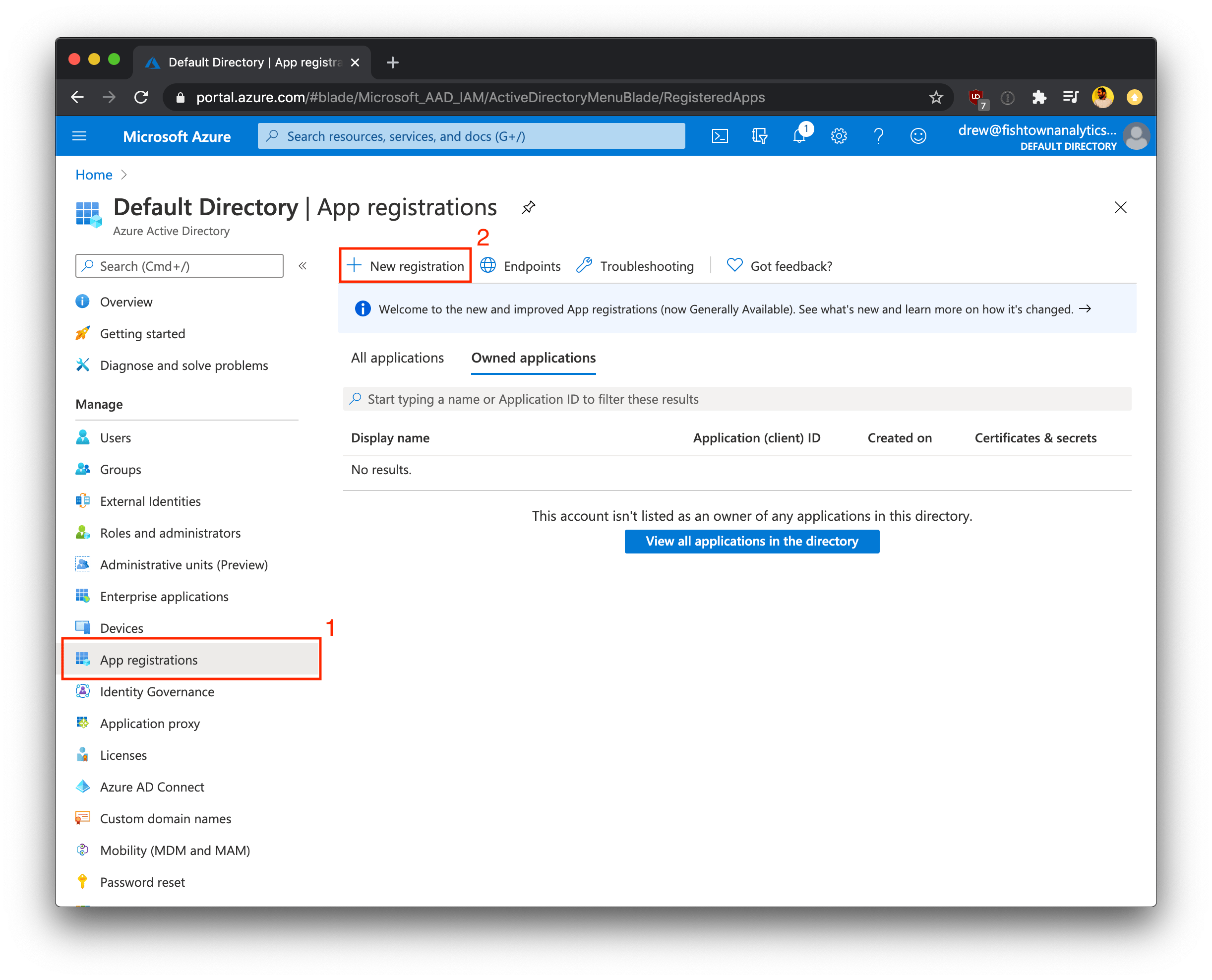

- В разделе Manage выберите App registrations.

- Нажмите + New Registration, чтобы начать создание новой регистрации приложения.

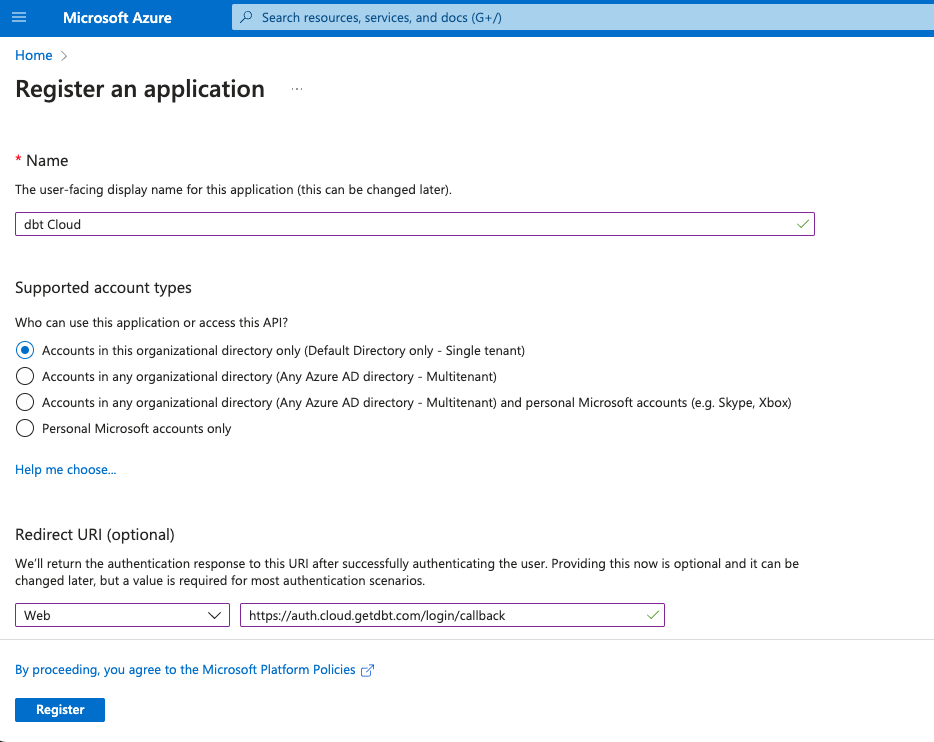

- Укажите значения для полей Name и Supported account types, как показано в таблице ниже:

| Loading table... |

- Настройте Redirect URI. В таблице ниже показаны корректные значения Redirect URI для однопользовательских и многопользовательских развертываний приложений Entra ID. Для большинства корпоративных сценариев следует использовать Redirect URI для single-tenant. Замените

YOUR_AUTH0_URIна соответствующий Auth0 URI для вашего региона и плана.

Примечание: Тенант вашей платформы dbt не влияет на этот параметр. Эта настройка приложения Entra ID управляет доступом к приложению:

- Single-tenant: Только пользователи из вашего тенанта Entra ID могут получить доступ к приложению.

- Multi-tenant: Пользователи из любого тенанта Entra ID могут получить доступ к приложению.

| Loading table... |

- Сохраните регистрацию приложения, чтобы продолжить настройку SSO Microsoft Entra ID.

В зависимости от настроек Microsoft Entra ID страница регистрации приложения может выглядеть иначе, чем на приведенных выше скриншотах. Если на странице New Registration вам не предлагается настроить Redirect URI, выполните шаги 6–7 ниже после создания регистрации приложения. Если вы смогли задать Redirect URI на предыдущих шагах, переходите сразу к шагу 8.

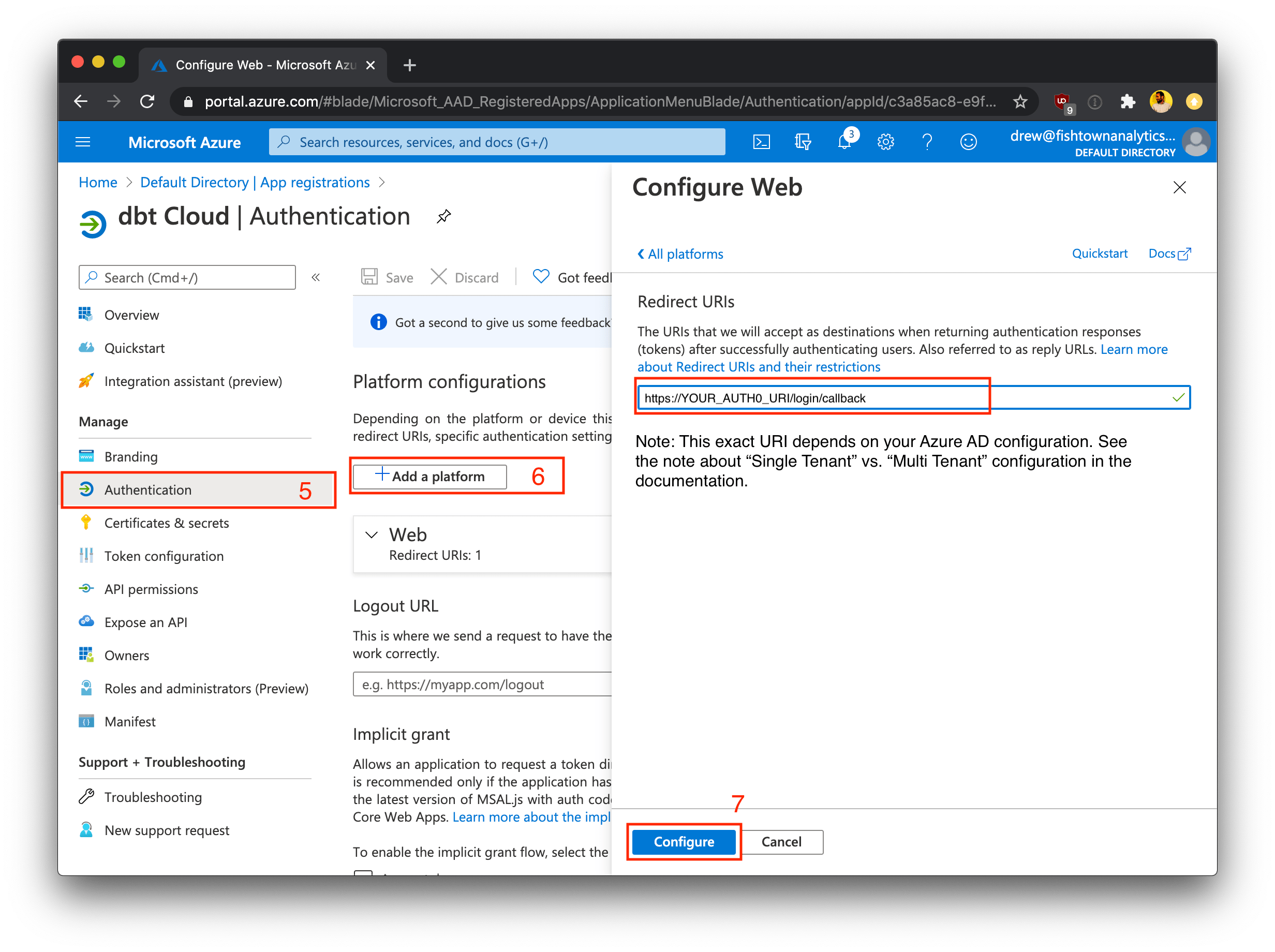

- После регистрации нового приложения без указания Redirect URI нажмите App registration, а затем перейдите на вкладку Authentication для нового приложения.

- Нажмите + Add platform и укажите Redirect URI для вашего приложения. Подробнее о корректном значении Redirect URI см. шаг 4 выше для вашего приложения dbt.

Сопоставление пользователей и групп Azure <-> dbt

Существует ограничение на количество групп, которые Azure передает (не более 150) через SSO-токен. Это означает, что если пользователь состоит более чем в 150 группах, может показаться, что он не состоит ни в одной. Чтобы избежать этого, настройте назначения групп для приложения dbt в Azure и задайте group claim, чтобы Azure передавал только релевантные группы.

Пользователи и группы Azure, которые вы создадите на следующих шагах, сопоставляются с группами, созданными в dbt, на основе имени группы. Дополнительную информацию о настройке пользователей, групп и наборов разрешений в dbt см. в документации по enterprise permissions.

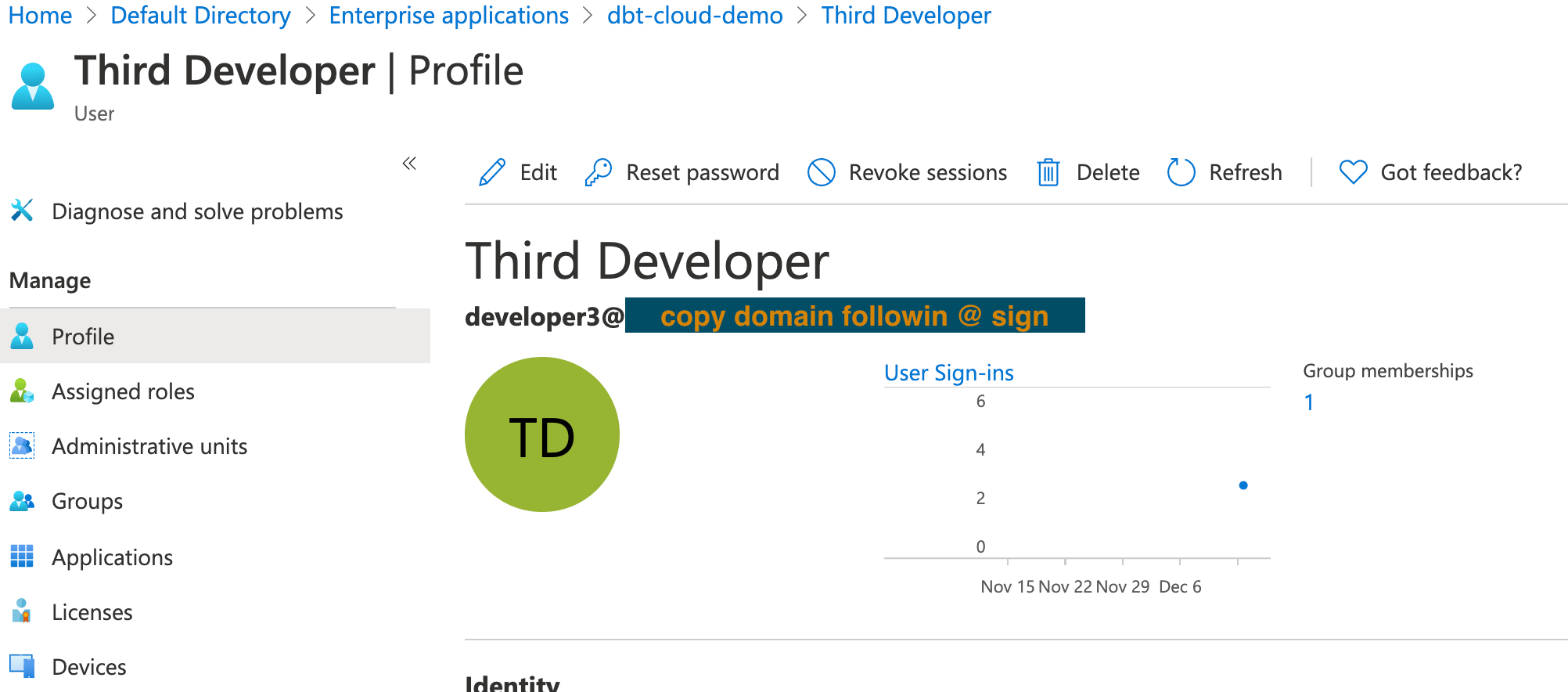

dbt platform использует User principal name (UPN) в Microsoft Entra ID для идентификации и сопоставления пользователей, входящих в dbt через SSO. Обычно UPN имеет формат адреса электронной почты.

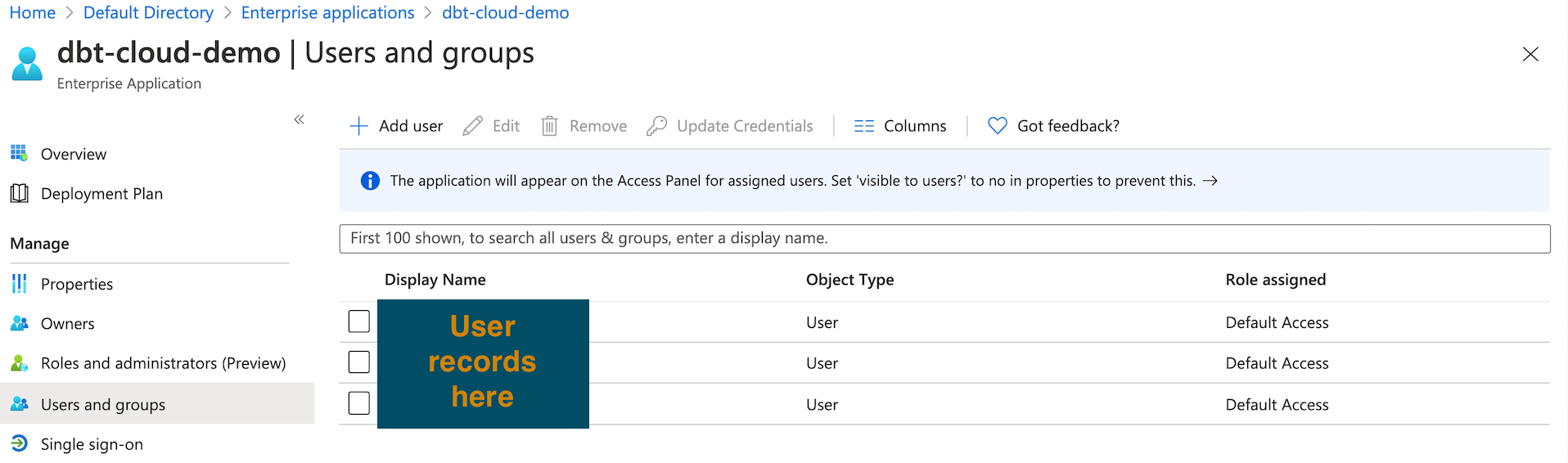

Добавление пользователей в Enterprise application

После регистрации приложения следующим шагом является назначение пользователей. Добавьте пользователей, которые должны иметь доступ к dbt, выполнив следующие действия:

- Вернитесь в Default Directory (или Home) и выберите Enterprise Applications.

- Нажмите на имя приложения, созданного ранее.

- Выберите Assign Users and Groups.

- Нажмите Add User/Group.

- Назначьте дополнительных пользователей и группы по мере необходимости.

В разделе Properties проверьте переключатель User assignment required? и убедитесь, что он соответствует вашим требованиям. Большинство клиентов предпочитают значение Yes, чтобы только пользователи и группы, явно назначенные в dbt, могли выполнять вход. Если установлено No, любой пользователь сможет получить доступ к приложению при наличии прямой ссылки, согласно документации Microsoft Entra ID.

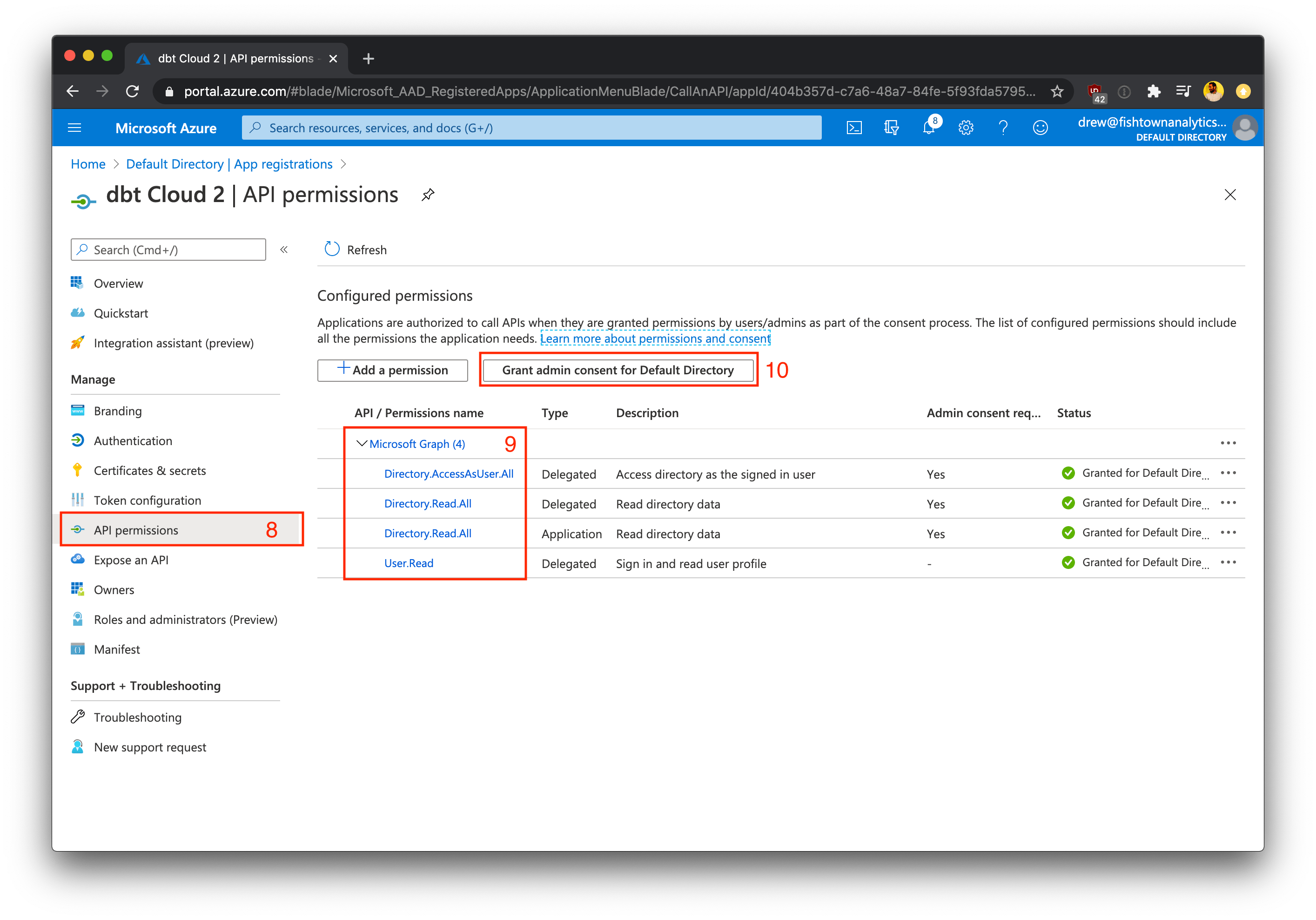

Настройка разрешений

- Вернитесь в Default Directory (или Home), затем в App registration.

- Выберите ваше приложение и перейдите в API permissions.

- Нажмите +Add a permission и добавьте разрешения, указанные ниже.

| Loading table... |

По умолчанию достаточно областей User.Read и GroupMember.Read.All. Если пользователь состоит более чем в 200 группах, может потребоваться предоставление дополнительных разрешений, таких как Directory.AccessAsUser.All.

- Сохраните эти разрешения, затем нажмите Grant admin consent, чтобы предоставить согласие администратора для этого каталога от имени всех пользователей.

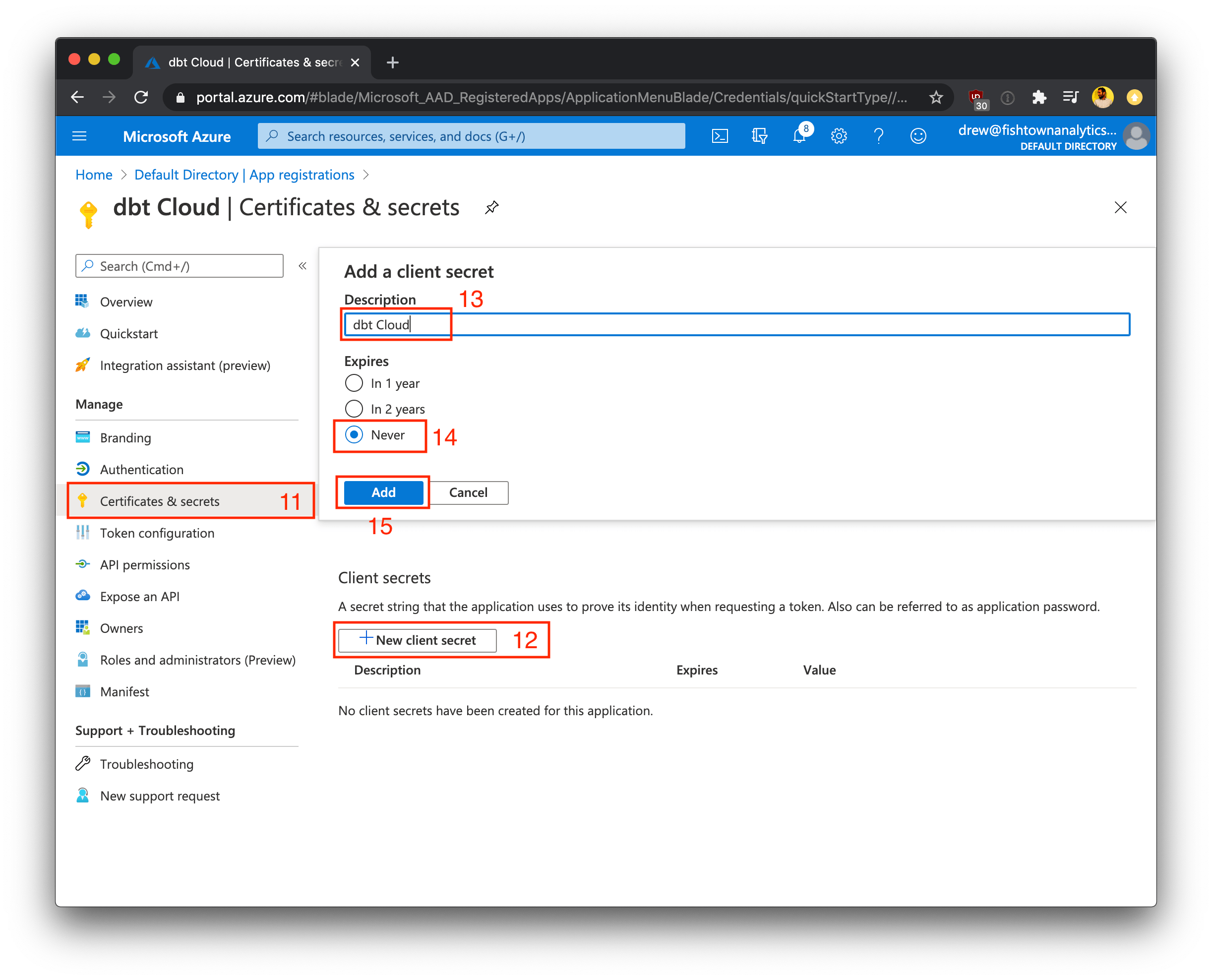

Создание client secret

- В разделе Manage выберите Certificates & secrets.

- Нажмите +New client secret.

- Назовите client secret "dbt" (или аналогично), чтобы его было легко идентифицировать.

- В качестве срока действия выберите 730 days (24 months) (рекомендуется).

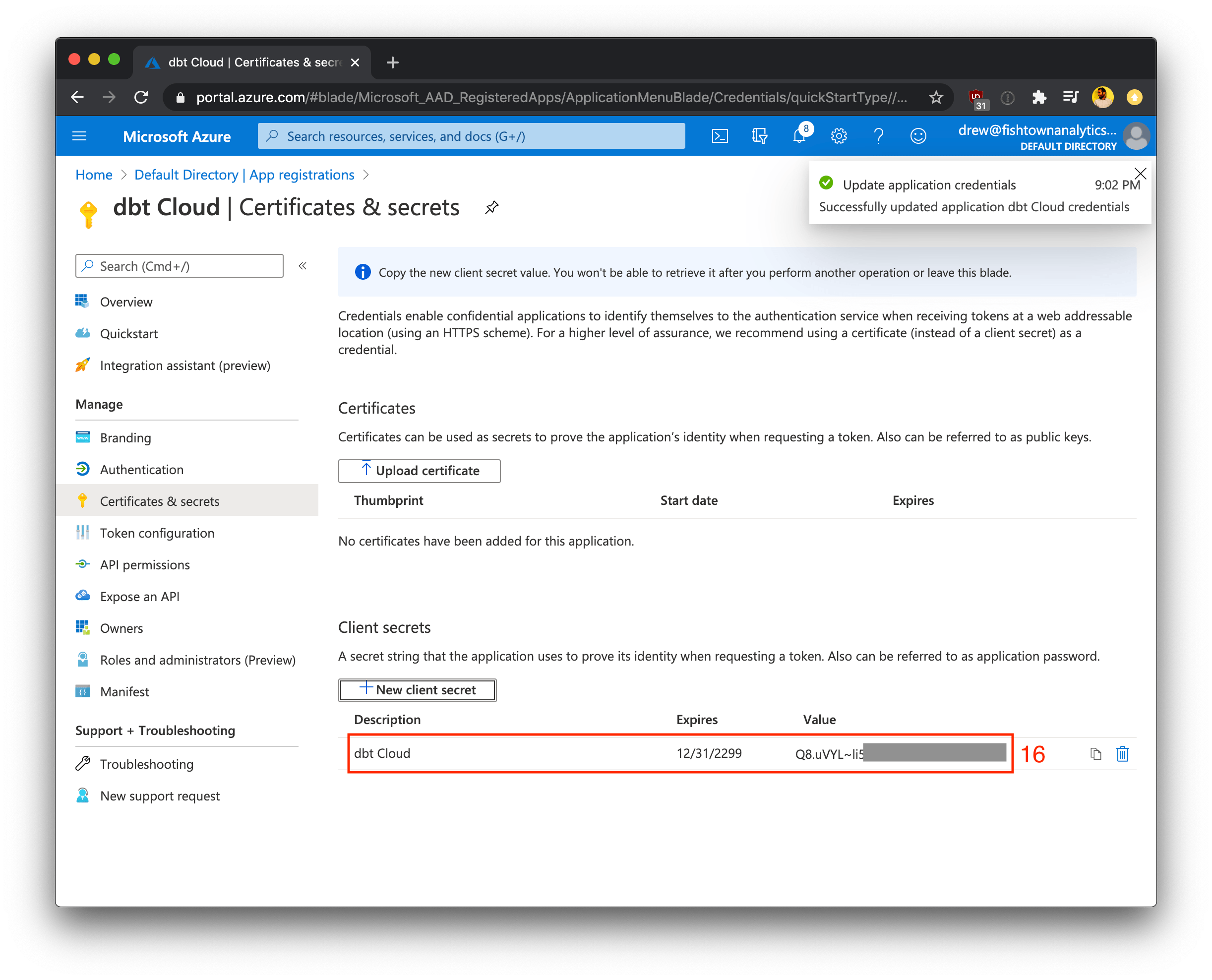

- Нажмите Add, чтобы завершить создание значения client secret (не ID client secret).

- Сохраните сгенерированный client secret в надежном месте. Позже в процессе настройки мы используем его в dbt для завершения интеграции.

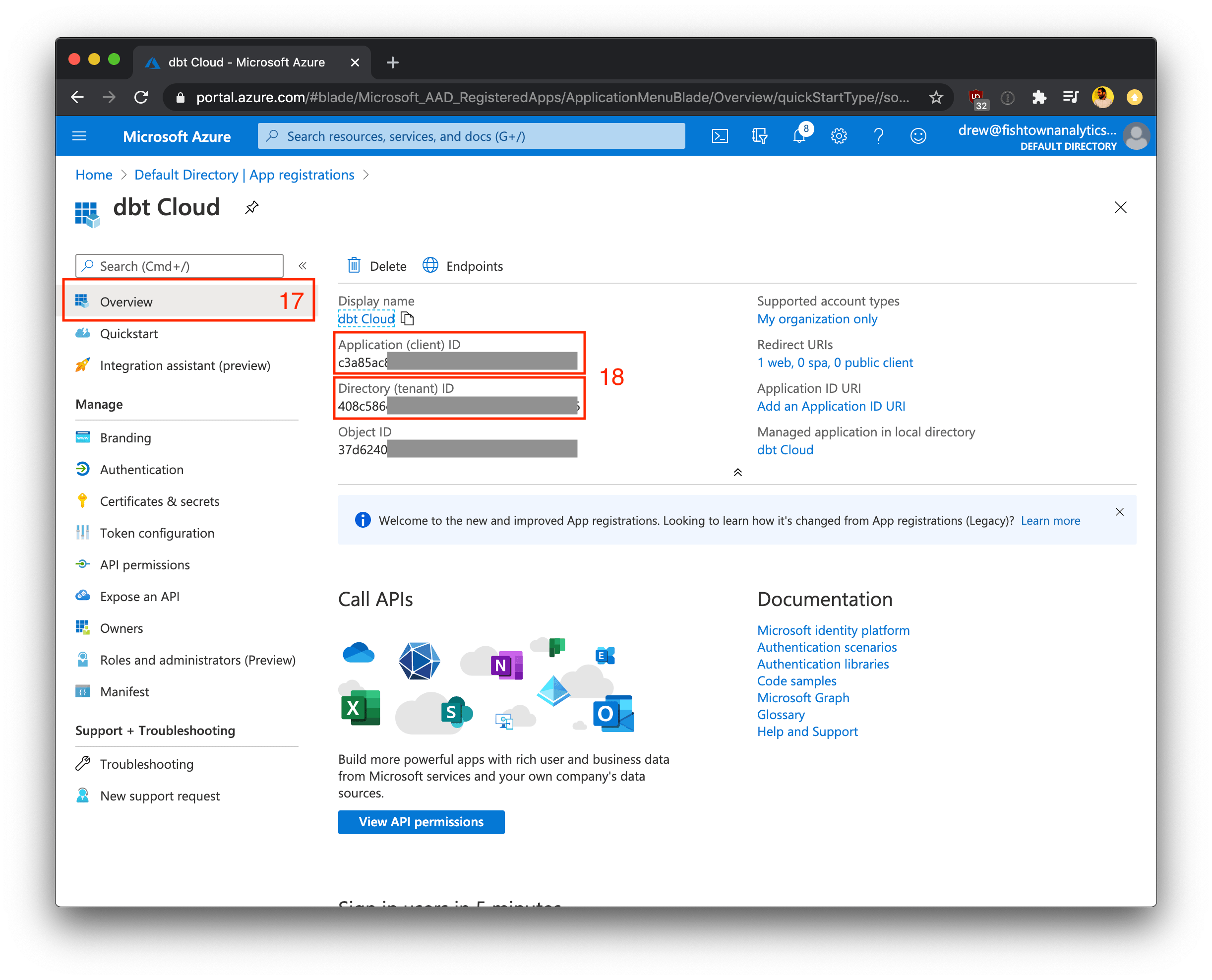

Сбор учетных данных клиента

- Перейдите на страницу Overview регистрации приложения.

- Запишите значения Application (client) ID и Directory (tenant) ID, отображаемые на этой странице, и сохраните их вместе с client secret. Эти данные будут использованы на следующих шагах для завершения настройки интеграции в dbt.

Настройка dbt

Чтобы завершить настройку, выполните следующие шаги в приложении dbt.

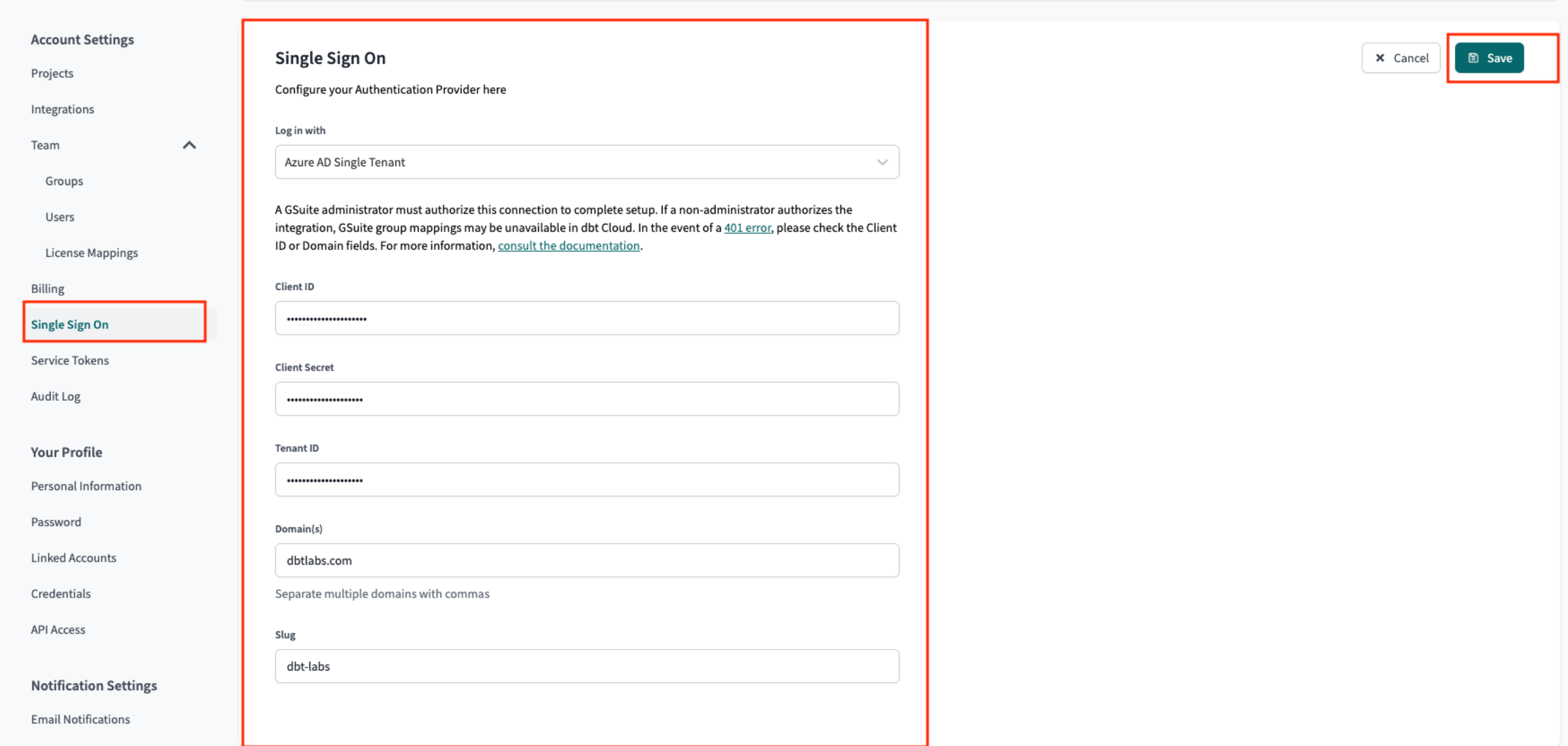

Указание учетных данных

- В dbt нажмите на имя вашей учетной записи в левом меню и выберите Account settings.

- В меню выберите Single sign-on.

- Нажмите кнопку Edit и укажите следующие данные SSO:

| Loading table... |

- Нажмите Save, чтобы завершить настройку интеграции SSO Microsoft Entra ID. После этого вы можете перейти по URL входа, сгенерированному для slug вашей учетной записи, и протестировать вход с помощью Entra ID.

Теперь пользователи могут войти в dbt platform, перейдя по следующему URL. Замените LOGIN-SLUG на значение, использованное на предыдущих шагах, а YOUR_ACCESS_URL — на соответствующий Access URL для вашего региона и тарифного плана:

https://YOUR_ACCESS_URL/enterprise-login/LOGIN-SLUG

Дополнительные параметры конфигурации

В разделе Single sign-on также доступны дополнительные параметры конфигурации, расположенные ниже полей учетных данных.

-

Include all groups: Получать все группы, в которых состоит пользователь, от вашего провайдера идентификации. Если пользователь является членом вложенных групп, будут включены и родительские группы. Если опция отключена, передаются только группы с прямым членством пользователя. По умолчанию эта опция включена.

-

Maximum number of groups to retrieve: Задает настраиваемый лимит количества групп, которые будут получены для пользователей. По умолчанию установлено значение 250 групп, но его можно увеличить, если пользователи состоят в большем количестве групп.

Настройка RBAC

Теперь, когда вы завершили настройку SSO с Entra ID, следующим шагом будет настройка RBAC groups для завершения конфигурации управления доступом.

Советы по устранению неполадок

Убедитесь, что доменное имя, под которым существуют учетные записи пользователей в Azure, совпадает с доменом, указанным вами в разделе Указание учетных данных при настройке SSO.