Настройка Azure DevOps EnterpriseEnterprise +

Обзор service principal

Если вы впервые настраиваете приложение Entra как service principal, ознакомьтесь с документацией Microsoft и выполните необходимые предварительные шаги для подготовки среды.

Чтобы использовать нативную интеграцию dbt с Azure DevOps, администратору аккаунта необходимо настроить приложение Microsoft Entra ID в качестве service principal. Мы рекомендуем настраивать отдельное приложение Entra ID, не то, которое используется для SSO.

Service principal приложения представляет собой объект приложения Entra ID. В то время как «service user» представляет реального пользователя в Azure с Entra ID (и соответствующей лицензией), «service principal» — это защищённая идентификация, используемая приложением для неинтерактивного доступа к ресурсам Azure. Service principal проходит аутентификацию с помощью client ID и секрета, а не имени пользователя и пароля (или других форм пользовательской аутентификации). Service principal — это рекомендуемый Microsoft способ аутентификации приложений.

- Зарегистрировать приложение Entra ID.

- Подключить Azure DevOps к новому приложению.

- Добавить приложение Entra ID в dbt.

После добавления приложения Microsoft Entra ID в dbt оно будет использоваться как service principal, который обеспечит выполнение headless-действий в dbt, таких как deployment runs и CI. Разработчики dbt смогут затем персонально аутентифицироваться в dbt через Azure DevOps. Подробнее см. Аутентификация с Azure DevOps.

Для выполнения шагов на этой странице требуются следующие роли:

- администратор Microsoft Entra ID

- администратор Azure DevOps

- администратор аккаунта dbt

- администратор Azure (если среды Entra ID и Azure DevOps не связаны)

Регистрация приложения Microsoft Entra ID

Администратор Microsoft Entra ID должен выполнить следующие шаги:

- Войдите в портал Azure и выберите Microsoft Entra ID.

- В левой панели выберите App registrations.

- Нажмите New registration. Откроется форма создания нового приложения Entra ID.

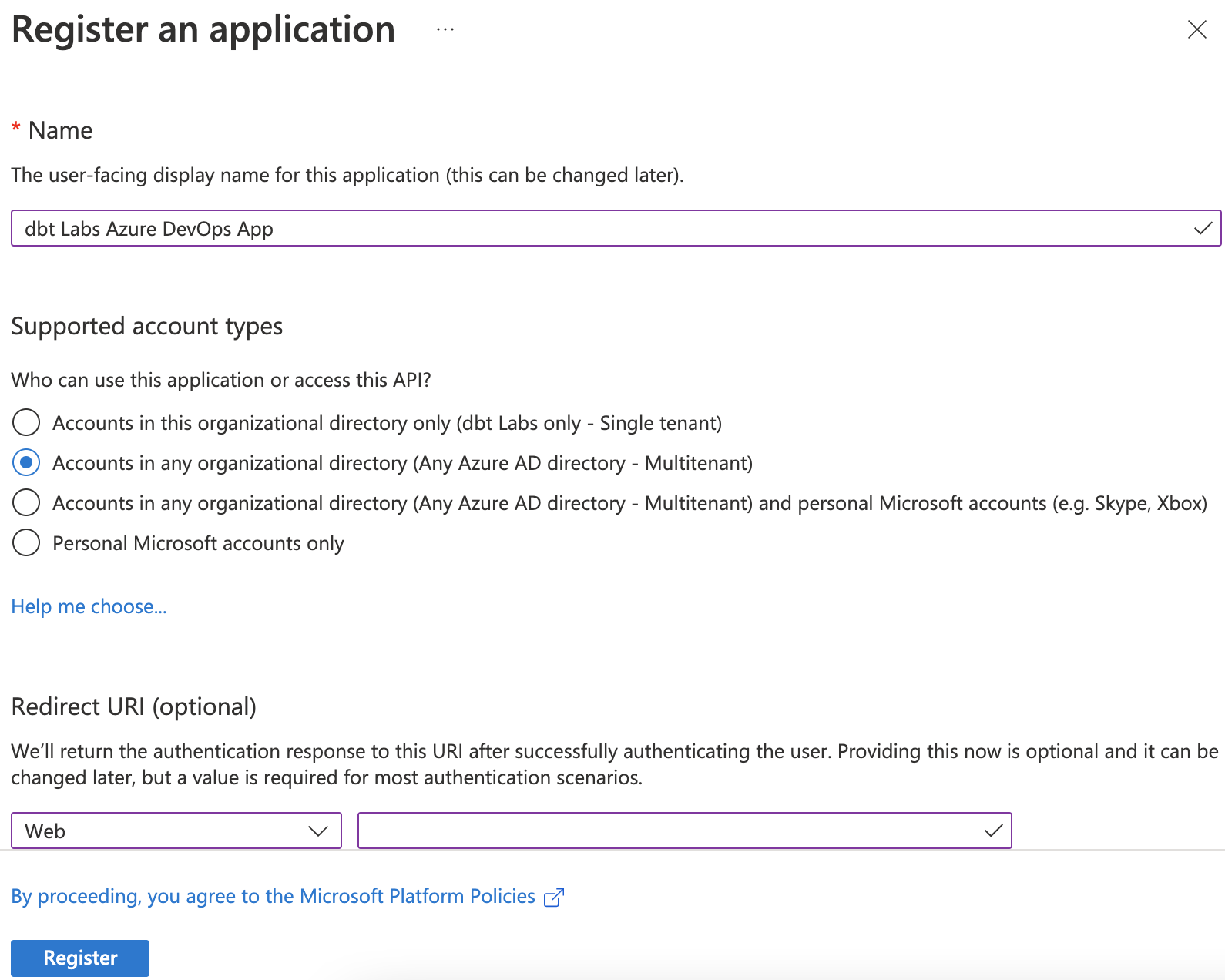

- Укажите имя приложения. Мы рекомендуем использовать «dbt Labs Azure DevOps app».

- В качестве Supported Account Types выберите Accounts in any organizational directory (Any Entra ID directory - Multitenant).

Многие пользователи задаются вопросом, почему нужно выбирать Multitenant вместо Single Tenant, и часто ошибаются на этом шаге. Microsoft рассматривает Azure DevOps (ранее Visual Studio) и Microsoft Entra ID как разные тенанты, поэтому для корректной работы приложения Entra ID необходимо выбрать Multitenant. - Установите Redirect URI в значение Web. Скопируйте Redirect URI из dbt и вставьте его в соответствующее поле. Чтобы найти Redirect URI в dbt:

- В dbt перейдите в Account Settings -> Integrations.

- Нажмите на иконку редактирования рядом с Azure DevOps.

- Скопируйте первое значение Redirect URIs, которое выглядит как

https://<YOUR_ACCESS_URL>/complete/azure_active_directoryи не оканчивается наservice_user.

- Нажмите Register.

Перед регистрацией приложение должно выглядеть следующим образом:

Создание client secret

Администратор Microsoft Entra ID должен выполнить следующие шаги:

- Перейдите в Microsoft Entra ID, выберите App registrations и откройте ваше приложение.

- В левой панели навигации выберите Certificates and Secrets.

- Выберите Client secrets и нажмите New client secret.

- Укажите описание секрета и срок действия. Нажмите Add.

- Скопируйте значение поля Value и безопасно передайте его администратору аккаунта dbt, который завершит настройку.

Создание service principal для приложения

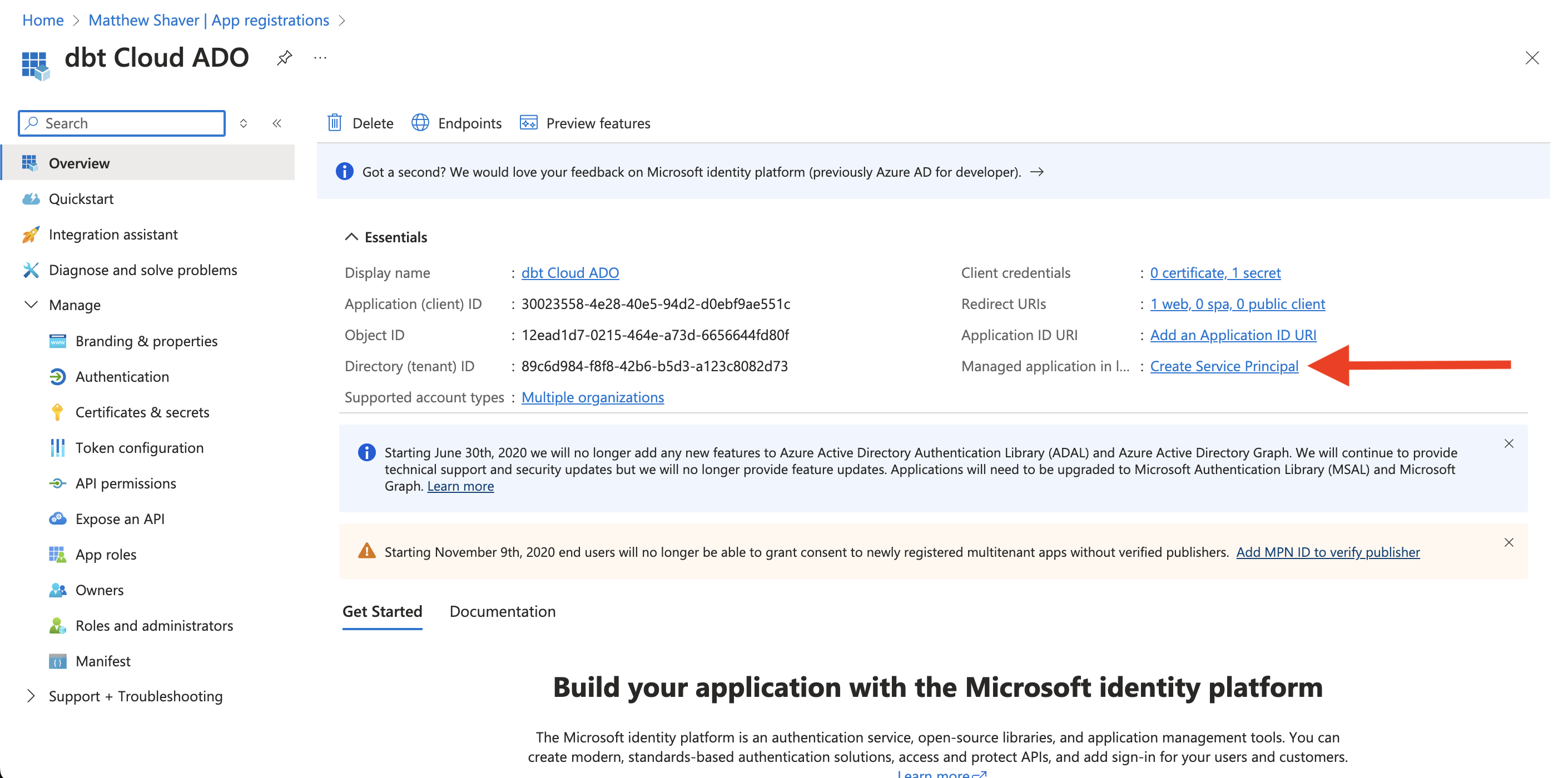

После создания приложения необходимо проверить, существует ли для него service principal. Во многих случаях, если подобная настройка выполнялась ранее, новые приложения получают service principal автоматически при создании.

-

Перейдите в Microsoft Entra ID.

-

В разделе Manage в левом меню выберите App registrations.

-

Откройте приложение для интеграции dbt и Azure DevOps.

-

Найдите поле Managed application in local directory и, если доступна соответствующая опция, нажмите Create Service Principal. Если поле уже заполнено, значит service principal уже создан.

Добавление разрешений для service principal

Администратор Entra ID должен предоставить новому приложению доступ к Azure DevOps:

- В левой панели навигации выберите API permissions.

- Удалите разрешение Microsoft Graph / User Read.

- Нажмите Add a permission.

- Выберите Azure DevOps.

- Выберите разрешение user_impersonation. Это единственное доступное разрешение для Azure DevOps.

Подключение Azure DevOps к новому приложению

Администратору Azure потребуется одна из следующих ролей как в Microsoft Entra ID, так и в Azure DevOps:

- Azure Service Administrator

- Azure Co-administrator

Вы можете добавить managed identity или service principal только для того тенанта, к которому подключена ваша организация. Необходимо добавить директорию в организацию, чтобы она имела доступ ко всем service principal и другим идентификациям.

Перейдите в Organization settings --> Microsoft Entra --> Connect Directory, чтобы выполнить подключение.

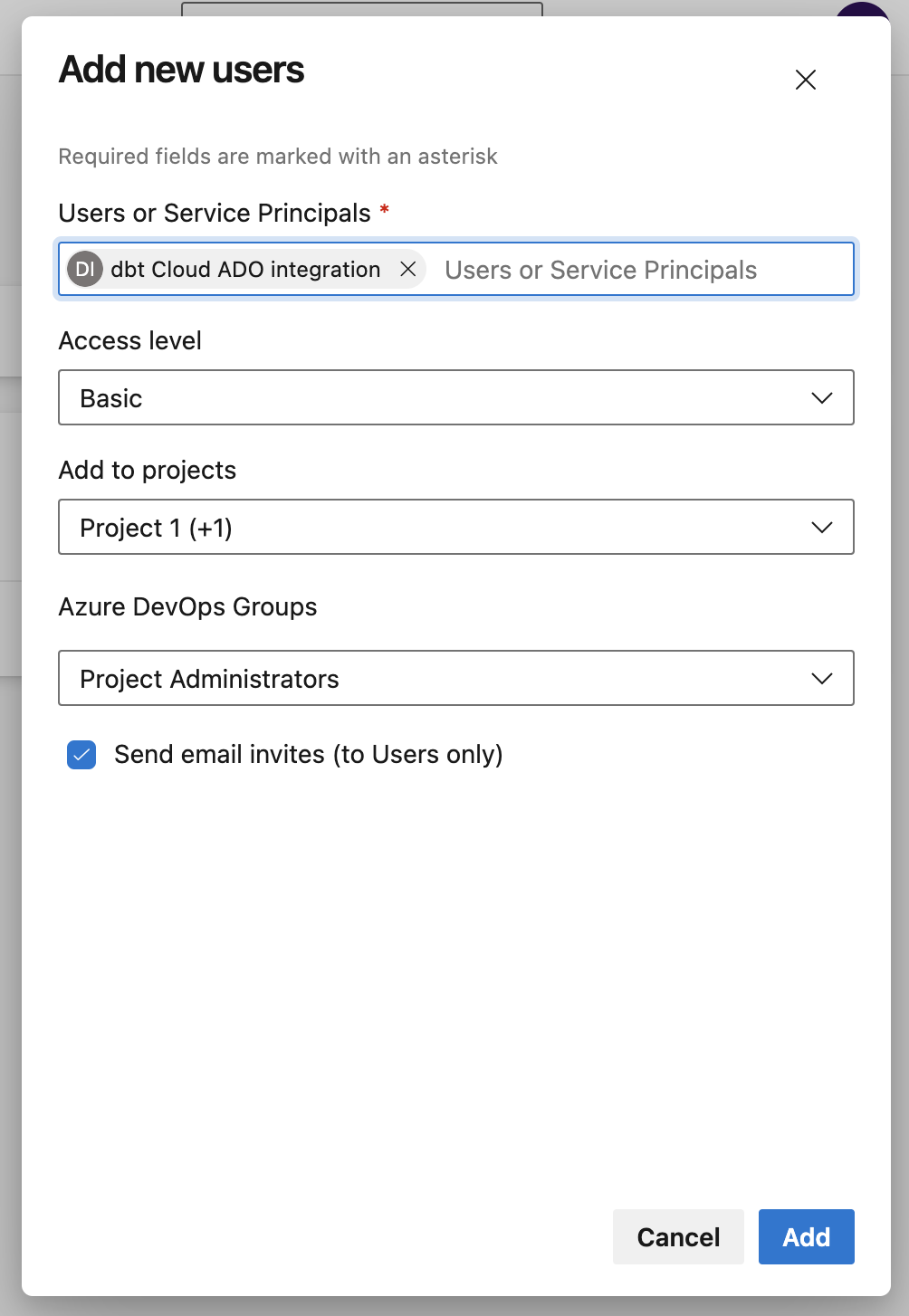

- На экране организации Azure DevOps нажмите Organization settings в левом нижнем углу.

- В разделе General выберите Users.

- Нажмите Add users и в появившейся панели введите имя service principal в первом поле. Затем выберите его из выпадающего списка.

- В поле Add to projects отметьте проекты, которые нужно включить (или выберите все).

- В поле Azure DevOps Groups выберите Project Administrator.

Подключение приложения Microsoft Entra ID к dbt

Администратор аккаунта dbt должен выполнить следующие действия.

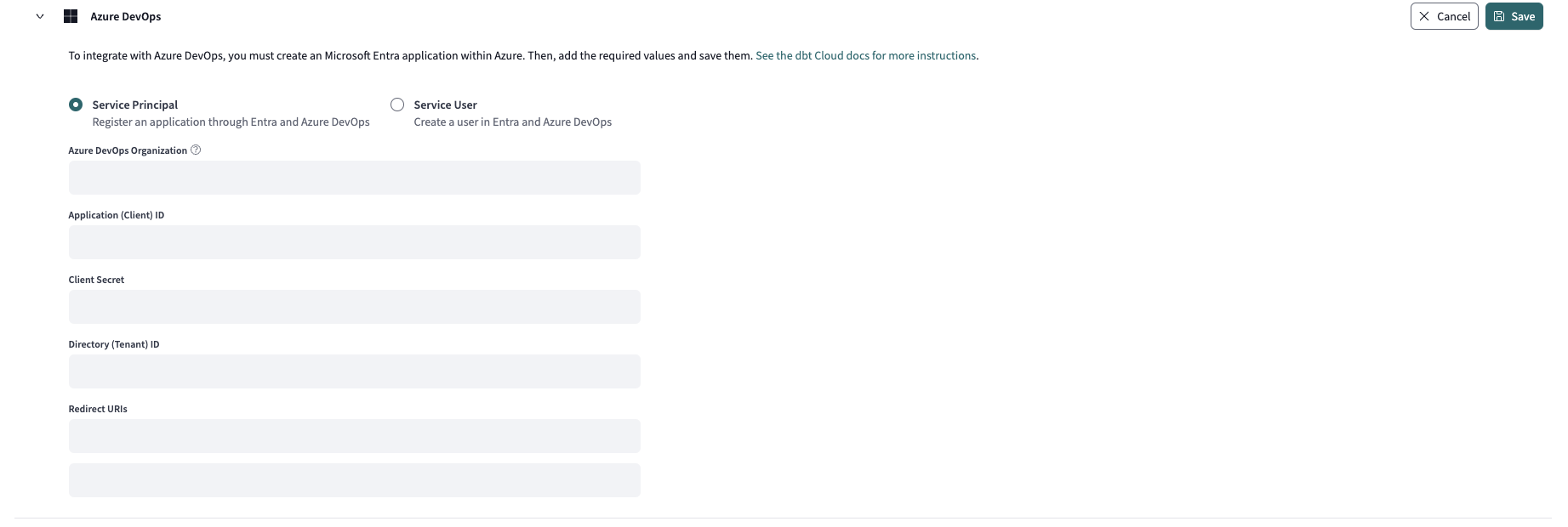

После подключения приложения Microsoft Entra ID и Azure DevOps необходимо предоставить dbt информацию о приложении. Если это первичная настройка, вы создадите новую конфигурацию. Если вы мигрируете с service user, вы можете отредактировать существующую конфигурацию и изменить её на Service principal.

Чтобы создать конфигурацию:

- Перейдите в настройки аккаунта в dbt.

- Выберите Integrations.

- Прокрутите до раздела Azure DevOps и нажмите иконку редактирования.

- Выберите опцию Service principal (конфигурации service user при необходимости автоматически заполнят поля).

- Заполните или отредактируйте форму (при миграции существующие значения сохраняются):

- Azure DevOps Organization: Должно точно совпадать с именем вашей организации Azure DevOps. Не указывайте префикс

dev.azure.com/. ✅ Используйтеmy-DevOps-org❌ Не используйтеdev.azure.com/my-DevOps-org - Application (client) ID: Указывается из приложения Microsoft Entra ID.

- Client Secret: Скопируйте значение поля Value из client secrets приложения Microsoft Entra ID и вставьте его в поле Client Secret в dbt. Администраторы Entra ID отвечают за срок действия секрета, а администраторы dbt должны зафиксировать дату истечения для последующей ротации.

- Directory(tenant) ID: Указывается из приложения Microsoft Entra ID.

- Azure DevOps Organization: Должно точно совпадать с именем вашей организации Azure DevOps. Не указывайте префикс

Теперь приложение Microsoft Entra ID должно быть добавлено в ваш аккаунт dbt. Участники вашей команды, которые хотят работать в Studio IDE или CLI dbt, могут персонально авторизовать Azure DevOps из своих профилей.

Миграция на service principal

Выполните миграцию с service user на service principal, используя существующее приложение. Это займёт всего несколько шагов и не приведёт к перерывам в работе сервиса.

- Проверьте, существует ли у приложения service principal

- Если нет — создайте service principal для приложения

- Обновите конфигурацию приложения

- Обновите конфигурацию в dbt

Проверка service principal

Для выполнения этих шагов потребуется администратор Entra ID.

Чтобы проверить, есть ли у существующего приложения service principal:

- В аккаунте Azure перейдите в Microsoft Entra ID -> Manage -> App registrations.

- Откройте приложение, используемое для интеграции service user с dbt.

- Проверьте, заполнено ли поле Managed application in local directory.

- Если имя указано: service principal уже создан. Перейдите к шагу 4.

- Если имя отсутствует: перейдите к следующему разделу Создание service principal.

- Следуйте инструкциям по добавлению разрешений для service principal.

- Следуйте инструкциям по подключению DevOps к приложению.

- В аккаунте dbt:

- Перейдите в Account settings и выберите Integrations

- Нажмите иконку редактирования справа от настроек Azure DevOps

- Измените Service user на Service principal и нажмите Save. Изменять существующие поля не требуется.

Создание service principal

Если поле не заполнено, service principal не существует. Чтобы настроить service principal, выполните следующие инструкции.

Если у приложения dbt нет service principal, выполните следующие действия в аккаунте Azure:

-

Перейдите в Microsoft Entra ID.

-

В разделе Manage в левом меню выберите App registrations.

-

Откройте приложение для интеграции dbt и Azure DevOps.

-

Найдите поле Managed application in local directory и нажмите Create Service Principal.

-

Следуйте инструкциям по добавлению разрешений для service principal.

-

Следуйте инструкциям по подключению DevOps к приложению.

-

В аккаунте dbt:

- Перейдите в Account settings и выберите Integrations

- Нажмите иконку редактирования справа от настроек Azure DevOps

- Измените Service user на Service principal и нажмите Save. Изменять существующие поля не требуется.